روشی برای سرقت اطلاعات از یک سیستم دارای شکاف هوا (Air gap)1 از طریق بلندگویی که ممکن است حتی از وجود آن اطلاعی نداشته باشید.

محققان دانشگاه کره در سئول مقاله ای را منتشر کرده اند که در آن روش جدیدی برای سرقت اطلاعات از کامپیوتری که حداکثر حفاظت را دارد، شرح می دهد. کامپیوتری که در یک اتاق ایزوله قرار گرفته و با یک شکاف هوا احاطه شده است (بطوریکه به اینترنت و شبکه محلی متصل نیست). این نوع حمله ممکن است آخرین راهکار برای یک عامل مخرب باشد درست زمانیکه هیچ روش ساده تر دیگری امکان پذیر نباشد.

استخراج داده در این مورد از بلندگوی کامپیوتر استفاده می کند: نه یک دستگاه متصل، بلکه از بقایای اولین کامپیوترهای شخصی - بلندگوی داخلی، که به عنوان «پی سی اسپیکر» نیز شناخته می شود. مادربردها هنوز هم معمولا یکی از آنها را برای ایجاد سازگاری دارند و به نظر می رسد که چنین بلندگویی می تواند برای استخراج داده ها استفاده شود.

تاریخچهاستخراج داده ها از طریق بلندگوی نصب شده بر روی مادربرد ممکن است در مقایسه با دیگر روش های سرقت داده ساده به نظر برسد، اما فراموش نکنیم که هرچه حمله ساده تر باشد شانس موفقیت در آن بیشتر است. علاوه بر این، در این روش مهاجم برای به دست آوردن داده های ارزشمند به تجهیزات تخصصی نیاز ندارد: تنها چیزی که به آن نیاز دارد این است که یک گوشی هوشمند را به کامپیوتر هدف نزدیک کند.

هر تحقیقی از این دست با توصیف یک سناریوی حمله ی فرضی شروع می شود. در این مورد، بیایید یک کامپیوتر دولتی یا سازمانی را انتخاب کنیم که دارای اطلاعات محرمانه است. داده ها به قدری حساس هستند که برای بالا بردن امنیت، کامپیوتر از اینترنت و حتی شبکه محلی (LAN) جدا شده است. اما سناریو حاکی از آن است که کامپیوتر همچنان به هر روشی با نرم افزارهای جاسوسی آلوده می شود. با این حال، یافتن دقیق چگونگی وقوع موضوع مقاله محققان نیست. فرض کنید یک جاسوس توانسته یک فلش را با خود به اتاق امن ببرد و آن را به کامپیوتر وصل کند. یا حتی ممکن است کامپیوتر قبل از تحویل به سازمان از طریق یک حمله زنجیره تامین2 آلوده شده باشد.

بنابراین، برنامه جاسوسی اسرار را جمع آوری کرده است، اما اکنون مهاجم به دنبال راهی برای خارج کردن آنهاست. در سناریویی که محققان کره ای استفاده کردند، جاسوس وارد اتاقی می شود که کامپیوتر در آن قرار دارد و با یک گوشی هوشمند نرم افزار اولیه ضبط صدا را اجرا می کند. این نرم افزار جاسوسی داده ها را به شکل سیگنال های صوتی با فرکانس بالایی پخش می کند بطوریکه گوش های بیشتر انسان ها قادر به شنیدن آن نیستند. گوشی هوشمند صدا را ضبط می کند و سپس مهاجمان برای بازیابی داده ها آن را رمزگشایی می کنند.

نکته مهم این است که تحقیقات در مورد استخراج داده از طریق بلندگوها قبلا هم انجام شده است. این مقاله تحقیقاتی سال 2018 از اسرائیل راهی برای ارتباط دو کامپیوتر از طریق فراصوت با استفاده از بلندگوها و میکروفون داخلی را نشان می دهد. با این حال، این روش حمله یک نقص دارد: کامپیوتری را تصور کنید که تجهیزات ارزشمندی را کنترل می کند. آیا شرکت واقعا برای راحتی اپراتور کامپیوتر را با دستگاه های صوتی اضافی تطبیق می دهد؟ بنابراین، این حمله تنها در صورتی امکان پذیر است که اطلاعات محافظت شده در لپ تاپ ذخیره شود، زیرا لپ تاپ ها معمولا بلندگوهای صوتی یکپارچه دارند.

چالش های سرقت فراصوتمحققان کره ای پیشنهاد می کنند که مهاجم آنها از بلندگوی داخلی کامپیوتر استفاده کند. در سال 1981، این تنها دستگاه صوتی در اولین کامپیوتر شخصی IBM بود. اگرچه بلندگو بیشتر فقط صداهای جیرجیر تولید می کرد، برخی از توسعه دهندگان بازی های ویدیویی موفق شدند از قابلیتهای خام آن برای ایجاد موسیقی متن استفاده کنند. کامپیوترهای شخصی مدرن به ندرت از بلندگوی داخلی برای چیزی به جز موارد تشخیصی استفاده می کنند. زمانیکه کامپیوتر بوت نمی شود، یک تکنسین می تواند خطاها را بر اساس تعداد و مدت صداهایی که بلندگوی داخلی پخش می کند شناسایی کند. بلندگوی اصلی کامپیوترهای دهه هشتاد میلادی یک واحد جداگانه بود که به کانکتورهای مادربرد متصل می شد. بردهای مدار مدرن معمولا دارای یک بلندگوی کوچک هستند که روی آنها لحیم شده است.

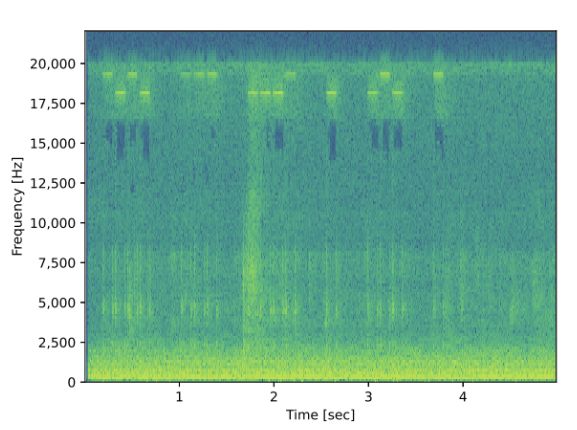

محققان کره ای نیاز داشتند یک کانال انتقال داده قابل اعتماد و کاربردی را نشان دهند که از بلندگو استفاده می کند. بخش انتقال نسبتا ساده بود: «بدافزار» که روی یک دستگاه مبتنی بر لینوکس اوبونتو اجرا می شد، بین بوق های کوتاه 18 کیلوهرتز و 19 کیلوهرتز متناوب بود، اولی «نقطه» و دومی «خط تیره». این می تواند برای ارسال اطلاعات به کد مورس، که معمولا برای ارتباطات رادیویی است، استفاده شود. اگر این انتقال صدا را که برای اکثر انسان ها غیر قابل شنیدن است روی یک تلفن هوشمند ضبط کنید، چیزی شبیه به این دریافت خواهید کرد:

طیفی از سیگنال ها از طریق بلندگوی داخلی و ضبط شده در تلفن هوشمند. خطوط در بالا "نقطه" و "خط تیره" هستند که داده های در حال انتقال را تشکیل می دهند.

طیف نگار صداهای مورد استفاده برای رمزگذاری کلمه "پنهانی" را نشان می دهد. تقریبا چهار ثانیه طول کشید تا فقط شش کاراکتر منتقل شود، بنابراین فرآیند استخراج کند است اما هنوز برای انواع خاصی از اطلاعات مانند رمزهای عبور و کلیدهای رمزگذاری قابل استفاده است. خطوط 18 کیلوهرتز و 19 کیلوهرتز سیگنال هایی هستند که توسط بلندگوی کامپیوتر تولید شده است. درجه ی صدای آنها شبیه به نویز پس زمینه داخل اتاق است که در قسمت پایین طیف نگار دیده می شود.

محققان آزمایش های متعددی را برای رسیدن به شرایط ایدهآل برای انتقال داده انجام دادند: برای اینکه داده ها از فاصله 1.5 متری بطور قابل اعتماد دریافت شوند، سرعت انتقال داده باید در 20 بیت در ثانیه یا کمتر از آن باقی می ماند. کاهش سرعت انتقال حتی بیشتر، می تواند این فاصله را حدود نیم متر افزایش دهد. قرار دادن تلفن در فاصله چند سانتی متری از واحد سیستم باعث می شود تا سرعت انتقال داده دو برابر شود. انتقال هر چیزی جز تکه های کوتاه داده ساعت ها طول می کشد و حمله را غیر عملی می کند.

شکاف هوا یک سیستم امن را تضمین نمی کندانتقال داده فراصوت یک روش کاملا تحقیق شده است که گاهی اوقات برای اهداف مصرفی استفاده می شود. در یک محیط امن، این کانال جانبی می تواند تهدید باشد. محققان کره ای حذف اسپیکر از مادربرد را به عنوان حفاظتی در برابر این نوع حملات پیشنهاد می کنند. با این حال، همانطور که از مطالعات دیگر می دانیم، زمانی که خطرات زیاد است و مهاجم زمان و منابع خود را برای رسیدن به هدف صرف می کند، محافظت در برابر ترفندهای استخراج داده ها دشوار است. حذف بلندگوی داخلی هنوز امکان ضبط امواج رادیویی از کابل های SATA، سی پی یو یا مانیتور را باقی می گذارد، البته با استفاده از روش های بسیار پیچیده تر.

ایزوله سازی حداکثری هر کامپیوتری که داده های محرمانه را ذخیره می کند ضروری است. با این حال، سرمایه گذاری در یک سیستم شناسایی بدافزار بسیار عملی تر است، به یاد داشته باشید که هر سناریوی جاسوسی با نصب بدافزار توسط مهاجمان بر روی سیستم هدف شروع می شود. با این وجود، کار محققان کره ای کانال های مخفی جدیدی را به ما می آموزد که می توانند برای سرقت داده ها استفاده شوند.

1- شکاف هوا یک اقدام امنیتی است که در آن یک کامپیوتر یا شبکه ایزوله می شود. یک کامپیوتر دارای شکاف هوا از نظر فیزیکی جدا شده و امکان برقراری ارتباط با سایر کامپیوترها، اینترنت و یا دستگاه های شبکه را ندارد.

2- حمله زنجیره تامین نوعی تهدید سایبری است که توسعه دهندگان و تامین کنندگان خدمات و نرم افزار را هدف قرار می دهد. قصد این حمله دسترسی به کدهای منبع، ساخت فرآیندها یا بروز رسانی مکانیزم ها با آلوده کردن برنامه های قانونی برای توزیع بدافزار است.