اثربخشی یک جعبه شنی (سندباکس) تا حد زیادی به توانایی آن در تقلید از یک محیط کاری بستگی دارد.

Sandboxing یکی از موثرترین ابزارهای موجود برای تجزیه و تحلیل اشیای مشکوک و تشخیص رفتار مخرب است. پیاده سازی های مختلف این فناوری در طیف گسترده ای از راهکارهای امنیتی مورد استفاده قرار می گیرند. اما دقت تشخیص تهدید به طور مستقیم به نحوه ی شبیه سازی سندباکس از محیطی که در آن اشیای مشکوک اجرا می شوند بستگی دارد.

جعبه شنی (سندباکس) چیست و چگونه کار می کند؟سندباکس (Sandbox) ابزاری است که یک محیط ایزوله ایجاد می کند؛ در این محیط می توان رفتار فرآیندهای مشکوک را تجزیه و تحلیل کرد. این معمولا در یک ماشین مجازی یا کانتینر انجام می شود و به تحلیلگر اجازه می دهد اشیای مخرب بالقوه را بدون خطر آلوده کردن یا آسیب رساندن به محیط کاری واقعی یا نشت داده های مهم شرکت بررسی کند.

به عنوان مثال، سندباکس در Kaspersky Anti Targeted Attack (KATA) و ESET LiveGuard Advanced به صورت زیر عمل می کند:

اگر جزئی در راهکار امنیتی یک شی خطرناک یا مشکوک را شناسایی کند (به عنوان مثال، یک فایل یا URL)، به همراه جزئیات محیط کاری (نسخه سیستم عامل، لیست برنامه های نصب شده، تنظیمات سیستم و ...) برای اسکن به سندباکس ارسال می شود. سندباکس شی را اجرا میکند یا به URL هدایت می شود و تمام مصنوعات را ضبط می کند:

- گزارشات اجرایی، از جمله تماس های API سیستم، عملیات فایل، فعالیت شبکه، URL ها و فرآیندهای مورد دسترسی شی

- اسنپ شات های سیستم و حافظه (تصویر لحظه ای)

- اشیای ایجاد شده (آنپک یا دانلود شده)

- ترافیک شبکه

پس از تکمیل سناریوی آزمایش، مصنوعات جمع آوری شده تجزیه و تحلیل و برای ردیابی فعالیت های مخرب اسکن می شوند. اگر آن ها پیدا شوند، شی به عنوان مخرب علامت گذاری می شود و تکنیک ها، تاکتیک ها و رویه های شناسایی شده در ماتریس MITER ATT&CK نقشه برداری می شوند. تمام داده های بازیابی شده برای تجزیه و تحلیل بیشتر، ذخیره می شوند.

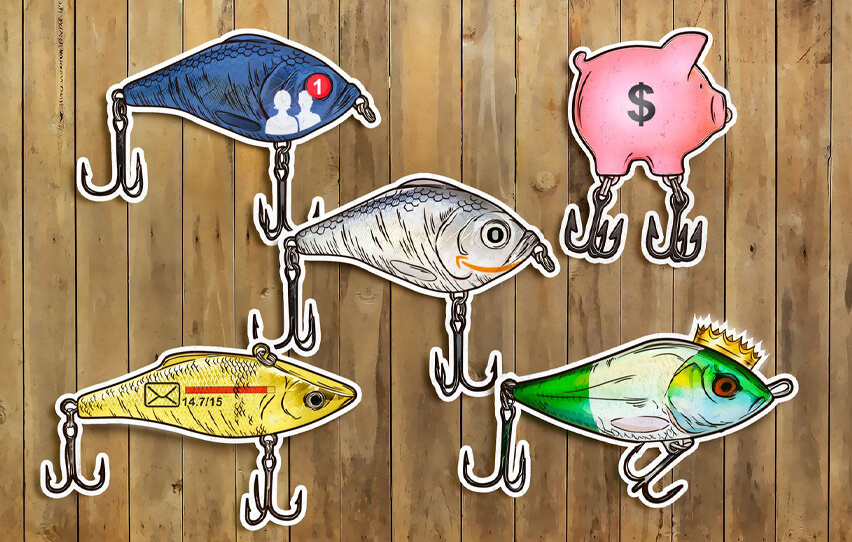

چالش های سندباکسمشکل اصلی سندباکس ها این است که مجرمان سایبری در مورد آن ها می دانند و به طور مداوم روش های فرار خود را اصلاح می کنند. مهاجمان برای دور زدن حفاظت سندباکس، بر توسعه فناوری هایی جهت شناسایی ویژگی های خاص محیط های مجازی تمرکز می کنند. آن ها این کار را با جستجوی مصنوعات یا حالت های سندباکس یا رفتار غیر طبیعی کاربر مجازی انجام می دهند. با شناسایی (یا حتی مشکوک بودن) چنین نشانه هایی، برنامه مخرب رفتار خود را تغییر می دهد یا خود را نابود می کند.

در مورد بدافزارهای مورد استفاده برای حملات هدفمند، مجرمان سایبری به دقت پیکربندی سیستم عامل و مجموعه برنامه های مورد استفاده در ماشین مورد نظر را تجزیه و تحلیل می کنند. فعالیت مخرب تنها در صورتی ایجاد می شود که نرم افزار و سیستم به طور کامل با انتظارات مهاجمان مطابقت داشته باشد. بدافزار می تواند در فواصل زمانی مشخص کار کند یا پس از یک دنباله خاص از اقدامات کاربر فعال شود.

چگونه یک محیط مصنوعی را واقعی تر کنیم؟برای فریب یک تهدید بالقوه برای اجرا در یک محیط امن، ترکیبی از رویکردهای مختلف به کار گرفته شده است:

- محیط های مجازی متغیر و تصادفی: ایجاد چندین سندباکس با ترکیب های مختلف از تنظیمات و نرم افزارهای نصب شده

- شبیه سازی واقعی رفتار کاربر، از جمله سرعت تایپ رمز عبور، مشاهده متن، حرکت مکان نما و کلیک کردن ماوس

- استفاده از یک ماشین فیزیکی (غیر مجازی) مجزا، جدا شده از محیط کار برای تجزیه و تحلیل اشیای مشکوک مربوط به حملات سخت افزاری و درایورهای دستگاه

- ترکیبی از تجزیه و تحلیل استاتیک و داینامیک؛ نظارت بر رفتار سیستم در فواصل زمانی مشخص؛ استفاده از فناوری های شتاب زمان در ماشین های مجازی

- استفاده از تصاویر ایستگاه های کاری واقعی از محیط هدف، شامل سیستم عامل و پیکربندی برنامه ها، افزونه ها و تنظیمات امنیتی

سندباکس کسپرسکی و ایست تمام این تکنیک ها را پیاده سازی می کند: می تواند رفتار یک کاربر واقعی را شبیه سازی کند، محیط های تصادفی را مستقر کند و در حالت دستی یا خودکار عمل کند. سندباکس یکپارچه اکنون به شما امکان می دهد از ایمیج سیستم سفارشی با انتخاب سیستم عامل (از لیست موارد سازگار) استفاده کنید و برنامه های شخص ثالث را نصب کنید.