چگونه کلاهبرداران می توانند کانال یوتیوب (Youtube) شما را بدون دانستن رمز عبور و احراز هویت دو عاملی هک کنند؟

چند ماه پیش، بلاگر محبوب تکنولوژی Linus Tech هک شد. هر سه کانال یوتیوب او (که بزرگترین آن ها دارای بیش از 15 میلیون مشترک است) به دست مجرمان سایبری افتاد و آن ها شروع به پخش استریم هایی با تبلیغات کلاهبرداری رمز ارز کردند. هکرها چگونه توانستند به کانال ها دسترسی پیدا کنند؟ آیا بلاگر مشهور از اکانت های خود با یک رمز عبور قوی و احراز هویت دو عاملی محافظت نکرده بود؟ البته که او این کار را انجام داده بود (حداقل، این چیزی است که خودش می گوید).

او قربانی یک حمله Pas-the-Cookie شد، روش رایجی برای هدف قرار دادن یوتیوبرها. در این پست نگاهی دقیق تر به اهداف و انگیزه های پشت چنین حملاتی می اندازیم، اینکه هکرها چگونه می توانند بدون دانستن رمز عبور و احراز هویت دو عاملی به کانال ها دسترسی پیدا کنند، گوگل در این مورد چه می کند و چگونه قربانی این حمله نشویم. با ما همراه باشید!

چرا کانال های یوتیوب هک می شوند؟کانال های یوتیوبرهای معروف (و نه چندان معروف) معمولا برای درخواست باج در زمان بازگرداندن آن ها یا برای دسترسی به مخاطبانشان (مانند هک Linus Tech) تحت کنترل قرار می گیرند. در حالت دوم، مهاجمان پس از هک کردن کانال، نام، تصویر پروفایل و محتوا را تغییر می دهند.

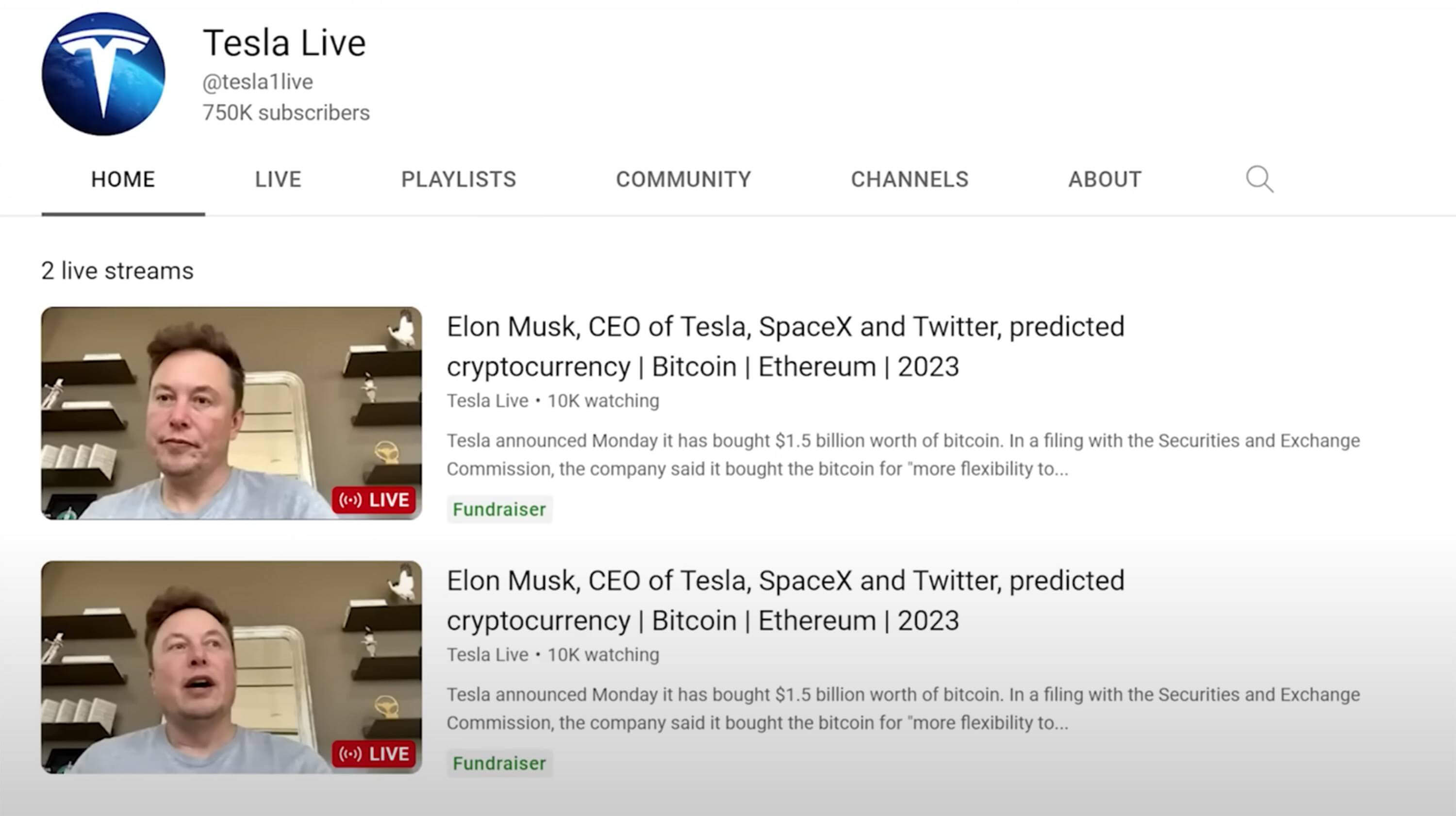

بنابراین، به جای یک بلاگ، مثلا درباره نوآوری در تکنولوژی، کانالی ظاهر می شود که از اکانت برخی از شرکت های بزرگ (اغلب تسلا) با تصویر پروفایل مربوطه تقلید می کند. سپس مهاجمان از آن کانال برای پخش استریم های ضبط شده ایلان ماسک که افکار خود را در مورد رمز ارزها بیان می کند، استفاده می کنند. سایر مطالب بلاگ اغلب حذف می شوند.

استریم با ایلان ماسک در یک کانال هک شده

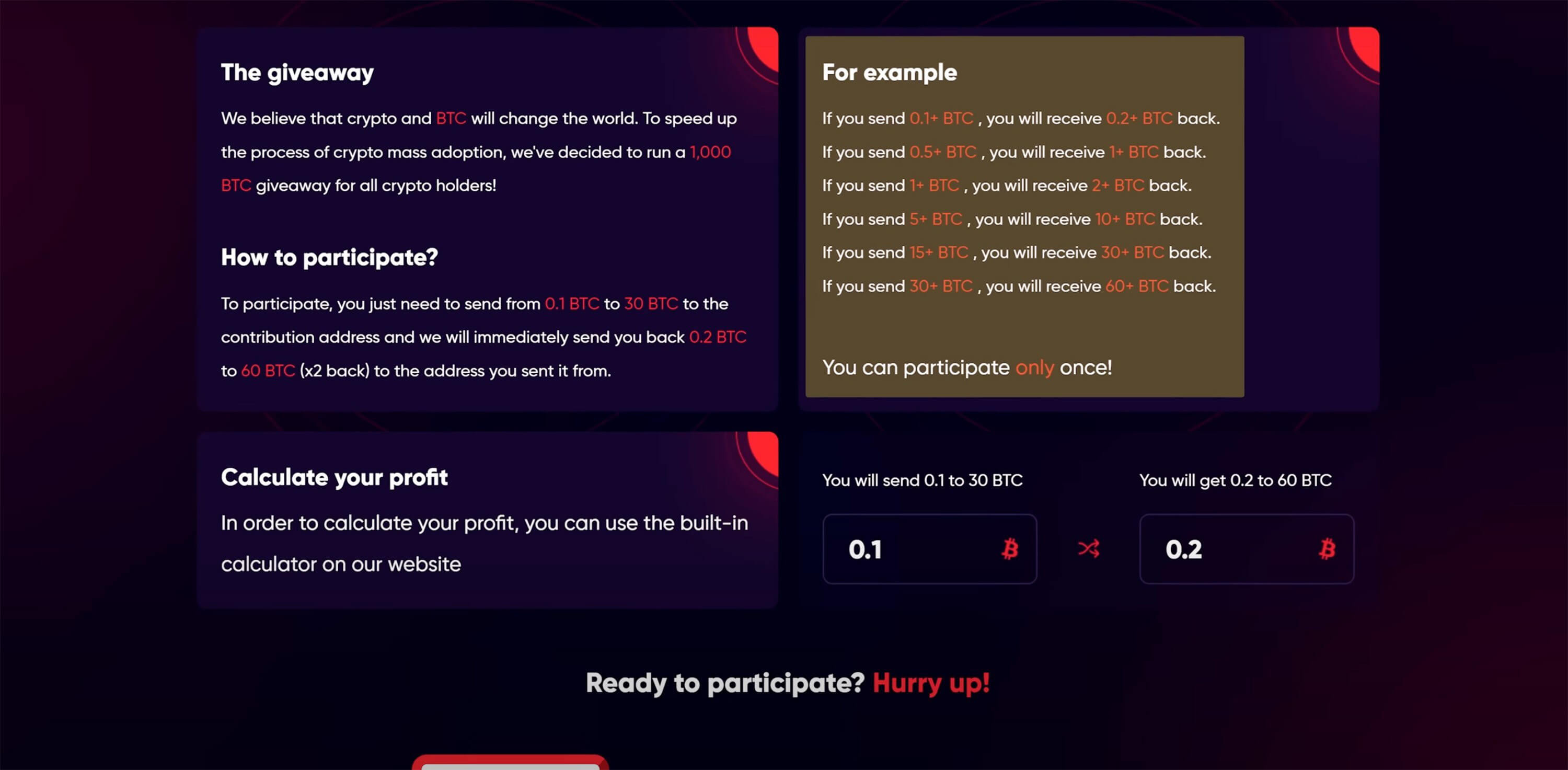

در همان زمان، لینکی به سایت «تبلیغ رمز ارز منحصر به فرد» در چت قرار می گیرد. به عنوان مثال، ظاهرا خود ایلان ماسک رمز ارزها را واگذار می کند: برای بدست آوردن سهم، از کاربران خواسته می شود سکه های خودشان را به کیف پول خاصی انتقال دهند که پس از آن دو برابر بیشتر دریافت کنند.

استریم با ایلان ماسک در یک کانال هک شده

جزئیات جالب: کلاهبرداران اغلب برای ایجاد محدودیت در چت آینده نگری دارند: فقط کاربرانی که بیش از 15 یا حتی 20 سال در کانال عضو شده اند می توانند پیام ارسال کنند (و مهم نیست که نه تنها این کانال در آن زمان وجود نداشت، بلکه خود یوتیوب در سال 2005 به وجود آمد).

مطمئنا، این نمونه ای از یک کلاهبرداری معمولی است.

بیت کوین های خود را به ما منتقل کنید، ما دو برابر آن را به شما برمی گردانیم!

کانال بلاگر و این استریم به سرعت توسط یوتیوب، به دلیل "نقض دستورالعمل های یوتیوب" مسدود می شود. سپس مالک واقعی با زحمت بازیابی کانال و اثبات اینکه آن ها نبودند که لینک های سایت های جعلی و تبلیغات کلاهبرداری را پخش کردند، مواجه می شود.

در مورد Linus Tech با 15 میلیون مشترک، انجام این کار نسبتا آسان بود. کانال او در عرض چند ساعت بازیابی شد، هرچند که او درآمد آن روز خود را از دست داد. اینکه یک یوتیوبر با مخاطبان کمتر، چه مدت زمان نیاز دارد تا وضعیت را اصلاح کند و آیا اصلا امکان پذیر است یا خیر، سوالاتی هستند که نمی خواهید از تجربه شخصی خود پاسخی برای آن ها دریافت کنید.

سرقت یک کانال بدون رمز عبوربرای هک کردن یک کانال یوتیوب، نیازی نیست که مهاجمان اعتبارنامه ها (نام کاربری و رمز عبور) را به سرقت ببرند. به دست آوردن توکن های جلسه (Session) کافی است. اما اول از همه…

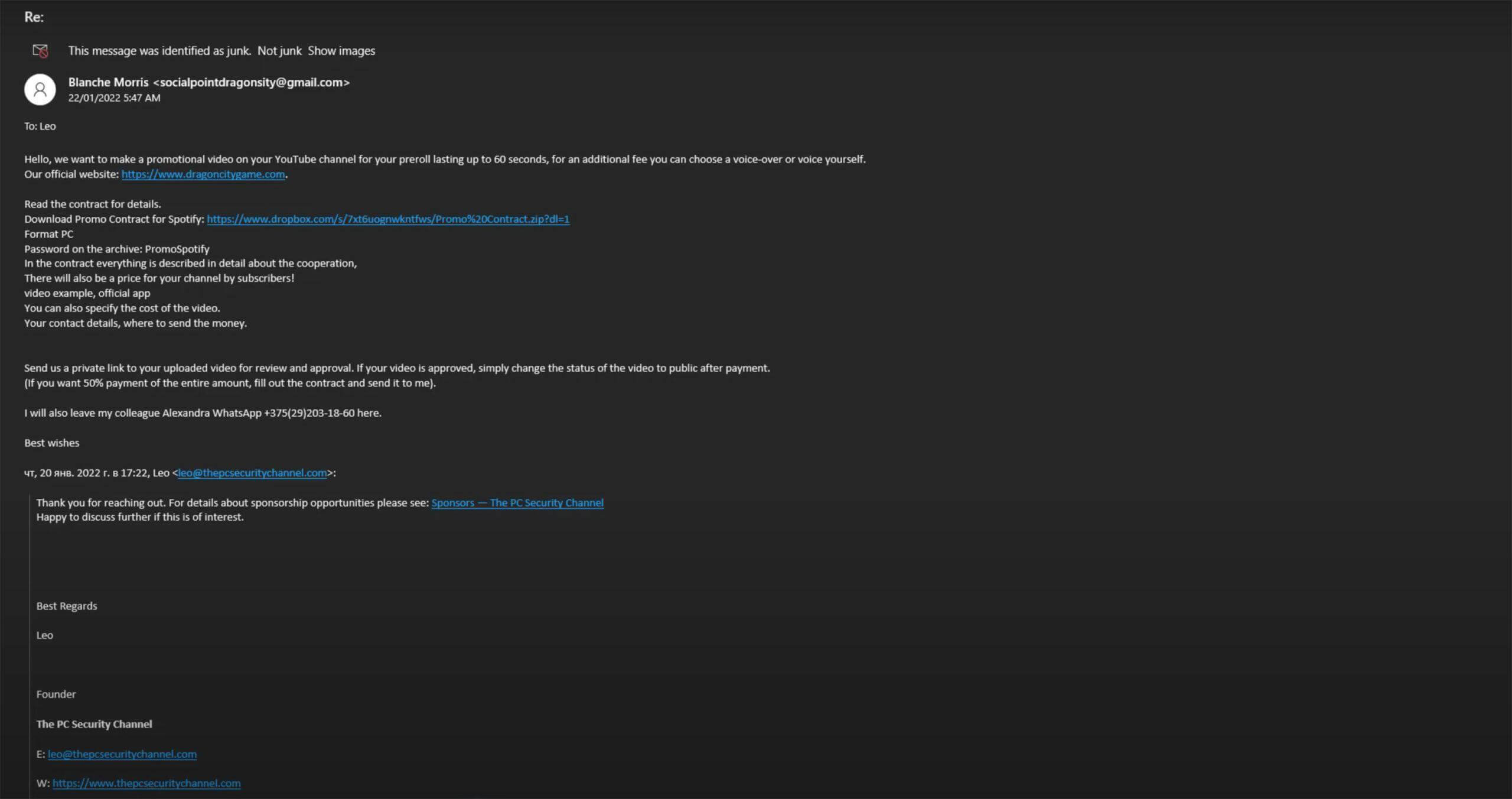

حمله معمولی به کانال یوتیوب با ایمیلی به بلاگر شروع می شود که ظاهرا از طرف یک شرکت واقعی پیشنهاد همکاری می دهد. این می تواند یک سرویس VPN، یک توسعه دهنده بازی یا حتی یک فروشنده آنتی ویروس باشد. در ایمیل اول هیچ چیز مشکوکی وجود ندارد، بنابراین عضو تیم بلاگر با یک پیام استاندارد که جزئیات هزینه های قرار دادن محصول را ارائه می کند، پاسخ می دهد.

در ایمیل بعدی، کلاهبرداران فایل آرشیو حاوی قرارداد یا لینکی به یک سرویس ابری برای دانلود آن و همچنین رمز عبور این آرشیو را ارسال می کنند. برای قانع کننده تر کردن ایمیل، مهاجمان اغلب لینکی به یک وب سایت یا اکانت شبکه اجتماعی مربوط به محصولی که می خواهند بلاگر «تبلیغ» کند، اضافه می کنند. این لینک می تواند به وب سایت یک شرکت معتبر یا به یک صفحه جعلی اشاره کند.

ایمیل با لینک دانلود آرشیوی که ظاهرا حاوی قرارداد است

اگر بلاگر یا کارمند او مراقب نباشند و آرشیو را از حالت فشرده خارج کنند، یک یا چند سند را پیدا می کنند که ممکن است شبیه فایل های Word یا PDF معمولی باشند. تنها چیز عجیب، بزرگ بودن حجم این فایل ها است (بیش از 700 مگابایت) که اسکن آن ها را توسط سرویسی مانند VirusTotal غیر ممکن می کند. بسیاری از راهکارهای امنیتی به همین دلیل آن ها را نادیده می گیرند. باز کردن فایل ها با ابزارهای ویژه برای تجزیه و تحلیل فایل های اجرایی، وجود فضاهای خالی بسیار زیادی را نشان می دهد، این چیزی است که اسناد را بسیار بزرگ می کند.

البته، در داخل فایلی که به نظر می رسد یک قرارداد باشد، مجموعه ای از بدافزارها پنهان شده اند. گوگل با آگاهی از این مشکل، چنین حملاتی را مورد تجزیه و تحلیل قرار داد و انواع مختلف بدافزار استفاده شده را شناسایی کرد. یکی از آن ها دزد تروجان RedLine بود که اخیرا توسط بسیاری از یوتیوبرها مقصر شناخته شده است.

مهاجمان از این بدافزار برای رسیدن به هدف اصلی خود یعنی سرقت توکن های سشن از مرورگر قربانی استفاده می کنند. با کمک توکن های سشن یا کوکی ها، مرورگر کاربر را "به یاد می آورد" و به او اجازه می دهد تا هر بار از وارد کردن رمز عبور و احراز هویت دو عاملی اجتناب کند. یعنی توکن های دزدیده شده به مجرمان سایبری اجازه می دهند که قربانیان احراز هویت شده را جعل کنند و بدون اعتبارنامه (نام کاربری و رمز عبور) وارد اکانت های آن ها شوند.

گوگل چطور؟گوگل از سال 2019 از این مشکل آگاه بوده است. در سال 2021، این شرکت یک مطالعه بزرگ با عنوان "کمپین فیشینگ، سازندگان یوتیوب را با بدافزار سرقت کوکی ها هدف قرار می دهد"، منتشر کرد. گروه تحلیل تهدیدات گوگل (TAG)، تکنیک های مهندسی اجتماعی و بدافزارهای به کار رفته در چنین حملاتی را بررسی کرد.

پس از این مطالعه، این شرکت اعلام کرد که اقداماتی را برای محافظت از کاربران انجام داده است:

- دستورالعمل های اکتشافی اضافی برای شناسایی و جلوگیری از فیشینگ و ایمیل های مهندسی اجتماعی، سرقت کوکی ها و لایو استریم های جعلی رمز ارز پیاده سازی شده اند.

- مرور ایمن (Safe Browsing) اکنون دارای قابلیت های پیشرفته برای شناسایی و مسدود کردن صفحات وب و دانلودهای مخرب است.

- یوتیوب فرآیندهای مربوط به انتقال کانال ها را تقویت نموده و با موفقیت بیش از 99 درصد کانال های آسیب دیده را شناسایی و به طور خودکار بازیابی کرده است.

- امنیت اکانت (Account Security) روش های احراز هویت را تقویت کرده است تا از فعالیت های بالقوه خطرناک جلوگیری و به کاربران هشدار دهد.

آیا این اقدامات موثر هستند؟ با توجه به نظرات خود یوتیوبرها و این واقعیت که چنین هک هایی به طور منظم رخ می دهند - واقعا اینطور نیست. یوتیوب برای تغییر نام و تصویر پروفایل و همچنین حذف ویدیوهای کانال از کاربر رمز عبور یا احراز هویت دو عاملی نمی خواهد، همین موضوع باعث خشم Linus Tech شد.

از کانال خود محافظت کنید!برای اینکه کنترل کانال خود را از دست ندهید، عاقلانه است که اقدامات احتیاطی را انجام دهید. اول از همه، یک راهکار امنیتی قابل اعتماد روی همه دستگاه های کاری نصب کنید و به طور منظم آموزش هایی را در زمینه امنیت سایبری برای کارمندان خود برگزار نمایید. هر شخصی که به اکانت های سازمانی دسترسی دارد باید:

- علائم معمول فیشینگ را بشناسد.

- قادر به شناسایی مهندسی اجتماعی باشد.

- هرگز لینک های مشکوک را دنبال نکند.

- هرگز پیوست های آرشیو شده را از منابع غیر قابل اعتماد دانلود یا باز نکند.