محققان موفق به شناسایی 57 افزونه (Extension) مشکوک و بالقوه خطرناک در فروشگاه Chrome Web Store شده اند. در ادامه بررسی می کنیم که این افزونه ها چه تهدیداتی ایجاد می کنند و چگونه می توانید از نصب افزونه های مخرب جلوگیری کنید.

شرکت ایده ارتباط تراشه (نماینده رسمی محصولات کسپرسکی در ایران): پژوهشگران امنیت سایبری 57 افزونه مشکوک را در فروشگاه رسمی Chrome Web Store شناسایی کرده اند که بیش از شش میلیون کاربر دارند. آنچه توجه محققان را جلب کرده، این است که مجوزهایی که این افزونه ها درخواست می کنند با توضیحاتی که ارائه می دهند هم خوانی ندارد.

نکته نگران کننده تر این است که این افزونه ها به صورت "پنهان" منتشر شده اند؛ به این معنا که در نتایج جستجوی فروشگاه کروم (Chrome) نمایش داده نمی شوند و موتورهای جستجو نیز آن ها را ایندکس نمی کنند. برای نصب چنین افزونه هایی، باید به طور مستقیم به لینک آن ها در فروشگاه دسترسی داشت. در این گزارش، بررسی می کنیم که چرا افزونه های مرورگر می توانند به ابزار خطرناکی در دستان مجرمان سایبری تبدیل شوند، تهدیدات مستقیم ناشی از این افزونه های تازه کشف شده چیست و چگونه می توان از افتادن در دام آن ها جلوگیری کرد.

چرا افزونه ها خطرناک هستند و چگونه سهولت استفاده، امنیت را تضعیف می کند؟ما بارها هشدار داده ایم که نباید افزونه های مرورگر را بدون دقت و بررسی نصب کرد. افزونه های مرورگر معمولا به کاربران کمک می کنند تا کارهای روزمره مانند ترجمه متون یا بررسی املا را سریع تر انجام دهند. با این حال، این صرفه جویی چند دقیقه ای اغلب به قیمت از دست رفتن حریم خصوصی و امنیت تمام می شود.

دلیل این موضوع آن است که افزونه ها برای عملکرد موثر، معمولا نیاز دارند به هر کاری که در مرورگر انجام می دهید دسترسی داشته باشند. حتی افزونه ای مانند گوگل ترنسلیت (Google Translate) نیز درخواست می کند که اجازه "خواندن و تغییر تمام داده های شما در تمام وب سایت ها" را داشته باشد؛ به عبارتی، نه تنها می تواند فعالیت آنلاین شما را زیر نظر بگیرد، بلکه قادر است محتوای صفحات را نیز تغییر دهد. برای مثال، می تواند به جای متن اصلی، ترجمه آن را نمایش دهد. حال تصور کنید که یک افزونه مخرب با همین سطح دسترسی چه کارهایی می تواند انجام دهد!

مسئله اینجاست که بسیاری از کاربران از خطرات افزونه ها آگاهی ندارند. در حالی که فایل های اجرایی ناشناس معمولا به عنوان تهدیدی بالقوه در نظر گرفته می شوند، افزونه های مرورگر - به ویژه زمانی که از فروشگاه های رسمی دانلود می شوند - از سطح بالایی از اعتماد عمومی برخوردارند. این باور نادرست می تواند زمینه سوء استفاده مهاجمان سایبری را فراهم کند.

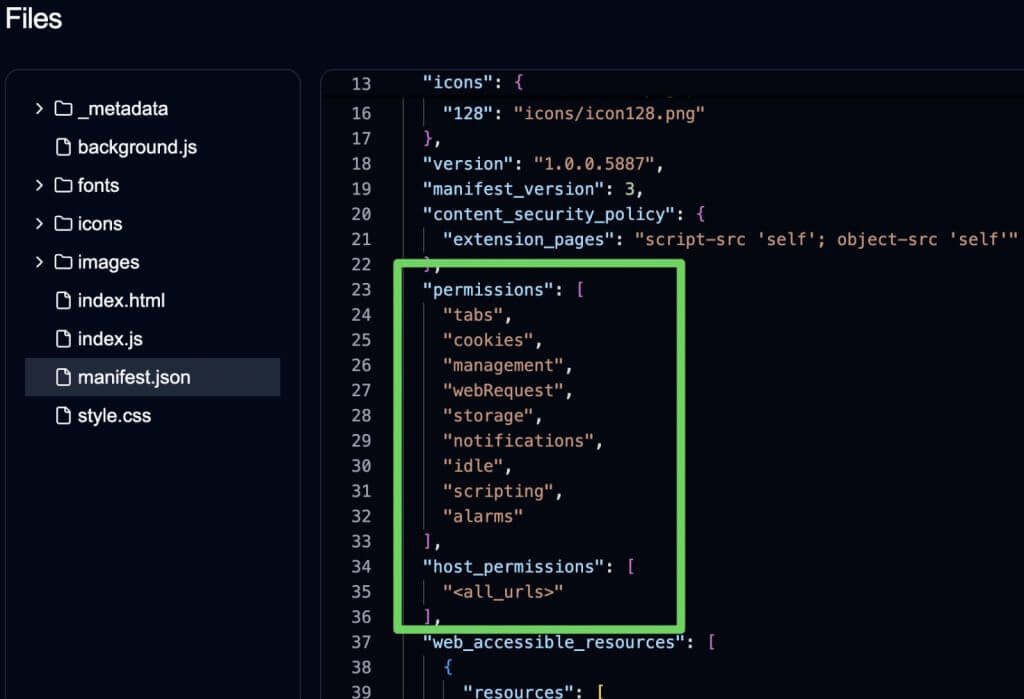

درخواست بیش از حد مجوزهای غیرضروریدر مورد 57 افزونه مشکوکی که در فروشگاه Chrome Web Store شناسایی شده اند، نشانه اصلی نیت مخرب آن ها، درخواست طیف گسترده ای از مجوزها بوده است؛ از جمله دسترسی به کوکی ها - حتی کوکی های مربوط به احراز هویت.

در عمل، این مجوزها به مهاجمان امکان می دهد تا کوکی های نشست (Session Cookies) را از دستگاه قربانیان سرقت کنند. این نوع کوکی ها معمولا برای جلوگیری از نیاز به ورود رمز عبور در هر بار بازدید از یک وب سایت استفاده می شوند. در نتیجه، مهاجمان می توانند بدون نیاز به رمز عبور، به حساب های شخصی کاربران در شبکه های اجتماعی یا فروشگاه های آنلاین وارد شوند و از آن ها سوء استفاده کنند.

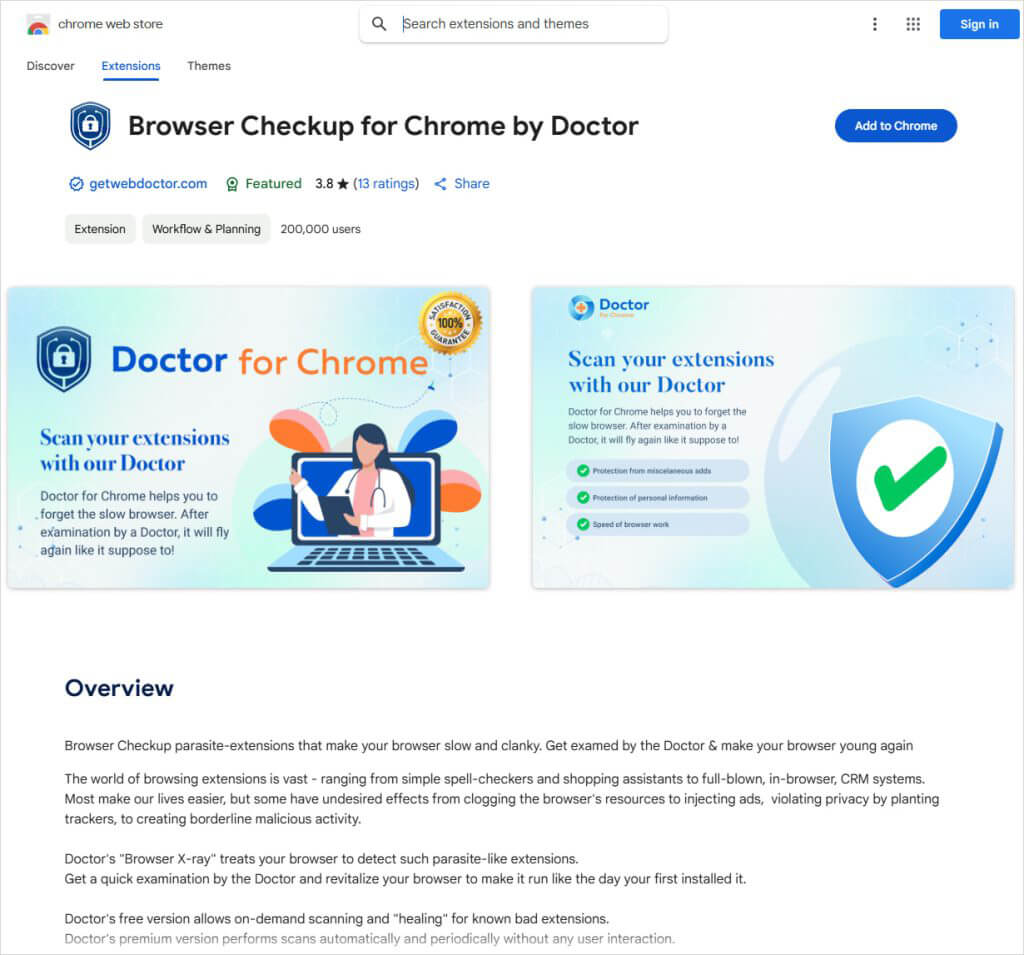

افزونه Browser Checkup for Chrome by Doctor یکی از افزونه های مشکوک شناسایی شده است که در ظاهر خود را به عنوان یک "آنتی ویروس" برای مرورگر معرفی می کند.

علاوه بر این، مجوزهایی که این افزونه های مخرب درخواست می کنند، مجموعه ای از قابلیت های نگران کننده را در اختیار آن ها قرار می دهد، از جمله:

- ردیابی فعالیت های کاربر در مرورگر کروم

- تغییر موتور جستجوی پیش فرض و دست کاری نتایج جستجو

- تزریق و اجرای اسکریپت ها در صفحات وبی که کاربر از آن ها بازدید می کند

- فعال سازی ردیابی پیشرفته اقدامات کاربر از راه دور

این سطح از دسترسی می تواند زمینه ساز حملات هدفمند، سرقت داده ها، و حتی مهندسی اجتماعی پیشرفته شود، بدون آن که کاربر از وجود تهدید مطلع شود.

آغاز ماجرا چگونه بود؟تحقیقات از جایی آغاز شد که پژوهشگر امنیت سایبری، جان تاکنر (John Tuckner)، در حال بررسی کد یکی از افزونه ها به نام Fire Shield Extension Protection بود. او متوجه شد که این افزونه به صورت پنهان در فروشگاه رسمی کروم منتشر شده است - یعنی در نتایج جستجوی فروشگاه ظاهر نمی شود و فقط از طریق لینک مستقیم قابل دسترسی است.

لازم به ذکر است که وجود افزونه ها یا اپلیکیشن های پنهان در فروشگاه های رسمی موضوعی بی سابقه نیست. پلتفرم های بزرگ به توسعه دهندگان این امکان را می دهند که محصولات خود را از دید کاربران عادی پنهان کنند. این قابلیت معمولا برای نرم افزارهای شرکتی خصوصی در نظر گرفته می شود که فقط توسط کارکنان یک سازمان خاص مورد استفاده قرار می گیرند. همچنین، گاهی اوقات یک محصول در مرحله توسعه قرار دارد و به همین دلیل موقتا پنهان نگه داشته می شود.

با این حال، هر دو توجیه فوق را می توان در مورد افزونه Fire Shield Extension Protection مردود دانست؛ چرا که این افزونه بیش از 300 هزار کاربر دارد. آیا ممکن است یک ابزار شرکتی خصوصی یا محصولی در حال توسعه چنین تعداد زیادی کاربر داشته باشد؟ پاسخ روشن است: بعید به نظر می رسد.

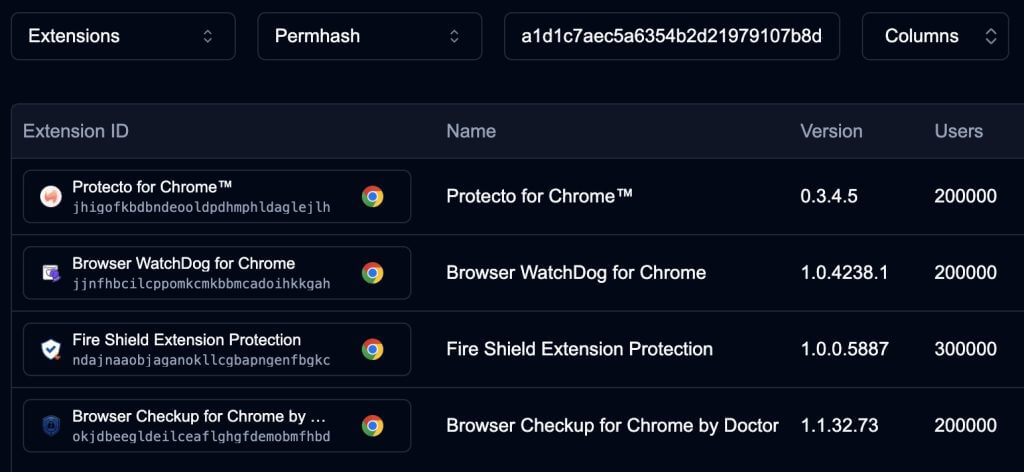

افزونه های مشکوکی با 200 تا 300 هزار کاربر.

علاوه بر این، قابلیت های این افزونه نیز با مشخصات یک ابزار تخصصی و سازمانی هم خوانی نداشت. در توضیحات آمده بود که Fire Shield مجوزهای درخواست شده توسط سایر افزونه های نصب شده را بررسی کرده و در صورت شناسایی افزونه های ناامن، به کاربر هشدار می دهد.

برای انجام چنین وظایفی، این افزونه تنها به مجوز دسترسی به API مربوط به chrome.management نیاز داشت؛ این مجوز امکان مشاهده و مدیریت افزونه های دیگر را فراهم می کند. اما Fire Shield درخواست دسترسی هایی به مراتب گسترده تر کرده بود – دسترسی هایی که پیش تر به آن ها اشاره کردیم و تهدیدات مرتبط با این سطح از دسترسی را توضیح دادیم. این تناقض، شک و تردیدها درباره نیت واقعی افزونه را دوچندان می کند.

افزونه مشکوک خواستار دسترسی های بیش از حد است - از جمله دسترسی به تمام وب سایت ها، کوکی ها و فعالیت های کاربر.

57 افزونه با ظاهر ابزارهای قانونی

در جریان بررسی افزونه Fire Shield Extension Protection، جان تاکنر به سرنخی دست یافت که او را به شناسایی 35 افزونه مشکوک دیگر رساند. او در میان لینک هایی که از کد این افزونه استخراج کرده بود، دامنه ای به نام unknow[.]com را مشاهده کرد - که به نظر می رسد نسخه ای اشتباه از واژه "unknown" باشد. وجود اشتباه تایپی در دامنه، برای هر کارشناس امنیت سایبری یک هشدار جدی محسوب می شود؛ چرا که این یکی از ترفندهای رایج مجرمان سایبری است. آن ها با ثبت دامنه هایی با نگارش نادرست، امیدوارند که کاربر متوجه تفاوت نشده و فریب بخورد.

با استفاده از یک ابزار تخصصی، تاکنر موفق شد 35 افزونه دیگر را شناسایی کند که همگی با همان دامنه مشکوک در ارتباط بودند. نام این افزونه ها نیز شباهت زیادی به یکدیگر داشت، که خود نشانه ای دیگر از ارتباط و منشا مشترک آن ها بود. نکته نگران کننده اینجاست که تمام این افزونه ها درخواست دسترسی های گسترده ای داشتند که با عملکرد ادعایی آن ها هم خوانی نداشت. این ناهماهنگی، احتمال فعالیت های مخرب در پس زمینه را به طور جدی تقویت می کند.

![افزونه های مرتبط با دامنه مشکوک unknow[.]com](https://www.chipic.co/images/blogs/suspicious-chrome-extensions-with-6-million-installs/suspicious-chrome-extensions-with-6-million-installs-4-1024x637.jpg)

افزونه هایی که با دامنه unknow[.]com مرتبط هستند، همان هایی هستند که آغازگر تحقیقات جان تاکنر بودند.

بیشتر افزونه های مشکوکی که تاکنر شناسایی کرد، ویژگی هایی کاملا معمول و آشنا در توضیحات خود داشتند؛ از جمله مسدودسازی تبلیغات، بهبود نتایج جستجو، و حفاظت از حریم خصوصی کاربران. اما در واقعیت، بسیاری از آن ها حتی کدی برای انجام این وظایف نداشتند. همچنین مشخص شد که تعدادی از این افزونه ها از سوی شرکت های مشترکی منتشر شده اند.

تحقیقات بیشتر تاکنر منجر به کشف 22 افزونه مشکوک دیگر شد که برخی از آن ها به صورت عمومی (یعنی پنهان نبودند) در دسترس بودند. در ادامه، فهرستی از محبوب ترین افزونه های پنهان با بیشترین تعداد نصب آمده است:

- Fire Shield Extension Protection (300 هزار کاربر)

- Total Safety for Chrome (300 هزار کاربر)

- Protecto for Chrome (200 هزار کاربر)

- Securify for Chrome (200 هزار کاربر)

- Choose Your Chrome Tools (200 هزار کاربر)

این آمار نشان می دهد که افزونه های مشکوک حتی با وجود پنهان بودن در فروشگاه رسمی کروم، توانسته اند صدها هزار کاربر را فریب داده و روی مرورگر آن ها نصب شوند.

جمع بندیتمام شواهد نشان می دهد که مهاجمان، افزونه های مخرب خود را به صورت پنهان منتشر می کنند تا از دید ناظران فروشگاه رسمی کروم مخفی بمانند. هم زمان، این افزونه ها اغلب از طریق تبلیغات جستجویی یا وب سایت های آلوده در میان کاربران توزیع می شوند.

پژوهشگران تاکنون موردی از سرقت رمز عبور یا کوکی های کاربران توسط این افزونه ها را به طور مستقیم شناسایی نکرده اند. با این حال، بررسی دقیق کد این افزونه ها و انجام مجموعه ای از آزمایش ها نشان داد که ردیابی پیشرفته رفتار کاربر بلافاصله پس از نصب آغاز نمی شود، بلکه ممکن است مدتی بعد و از طریق فرمانی که از یک سرور راه دور ارسال می شود، فعال گردد. این رفتار پنهان کارانه نشان می دهد که مهاجمان به دنبال دور زدن سامانه های امنیتی و جلب اعتماد کاربر پیش از آغاز فعالیت های واقعی خود هستند.

ماهیت کد این افزونه ها، قابلیت کنترل از راه دور، الگوهای رفتاری مشابه و عملکردهای داخلی مشترک همگی نشان می دهند که این افزونه ها احتمالا به یک خانواده جاسوس افزار یا برنامه های سرقت اطلاعات تعلق دارند. با توجه به این موضوع، توصیه می کنیم:

- دستگاه خود را برای شناسایی افزونه های مشکوک بررسی کنید (فهرست کامل آن ها را ببینید).

- فقط افزونه هایی را نصب کنید که واقعا به آن ها نیاز دارید؛ به صورت دوره ای فهرست افزونه ها را در مرورگر مرور کرده و هر افزونه بلااستفاده یا مشکوک را بلافاصله حذف کنید.

- یک راهکار امنیتی قابل اعتماد روی تمام دستگاه های خود نصب کنید تا در صورت وجود تهدید، در زمان مناسب به شما هشدار دهد و از آسیب جلوگیری کند.

به عنوان راهکاری مطمئن برای محافظت از سیستم در برابر افزونه های مشکوک و تهدیدات اینترنتی، استفاده از Kaspersky Premium را توصیه می کنیم. آنتی ویروس کسپرسکی پریمیوم با بهره گیری از فناوری های پیشرفته، محافظت چندلایه، شناسایی تهدیدات پیچیده و قابلیت ضدجاسوسی، امنیتی کامل و حرفه ای برای دستگاه های شما فراهم می کند. شما می توانید لایسنس اورجینال کسپرسکی پریمیوم را با گارانتی معتبر و پشتیبانی فنی رایگان از فروشگاه آنلاین کسپرسکی خریداری نمایید.