این مقاله به بررسی یک کلاهبرداری ترکیبی از طریق ایمیل و تماس تلفنی می پردازد که در آن، مهاجمان ایمیل هایی را از یک آدرس واقعی متعلق به مایکروسافت ارسال می کنند.

برای موفقیت در یک حمله ایمیلی، اولین قدم برای مجرمان سایبری این است که پیام های خود را به دست قربانیان احتمالی برسانند. در این روش، عاملان کلاهبرداری توانسته اند متن دلخواه خود را در پیام های تشکر واقعی که توسط مایکروسافت ۳۶۵ برای مشترکان تجاری جدید ارسال می شود، درج کنند.

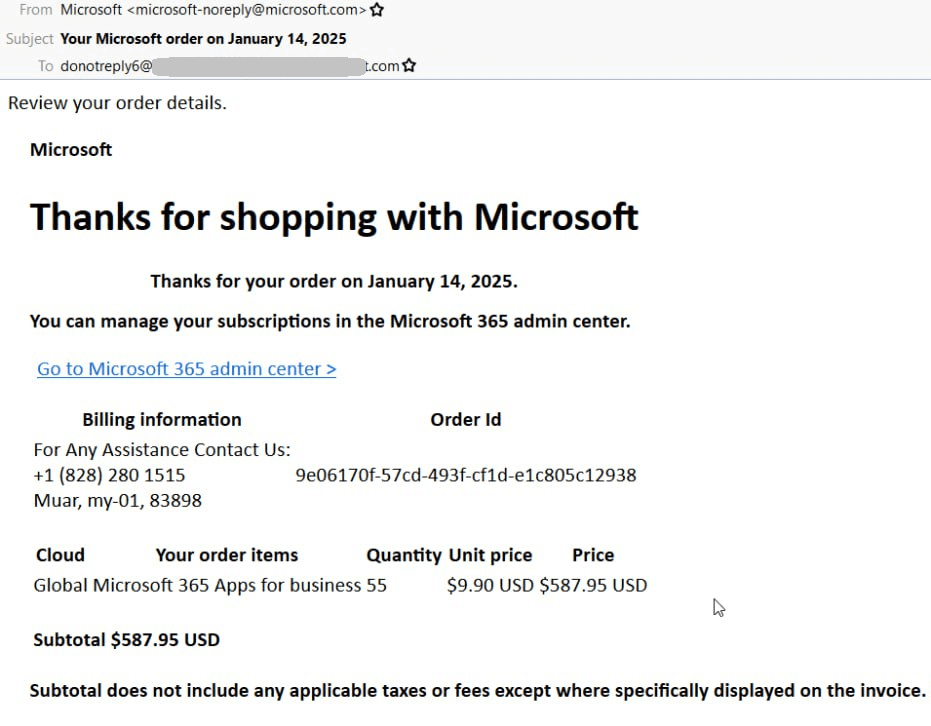

ایمیلی واقعی از مایکروسافت با محتوایی خطرناکاین حمله با یک ایمیل کاملا واقعی آغاز می شود که در آن، مایکروسافت از گیرنده بابت خرید اشتراک "Microsoft 365 Apps for Business" تشکر می کند. این ایمیل واقعا از آدرس رسمی شرکت در ردموند ارسال شده است:

microsoft-noreply@microsoft.com

یافتن آدرسی معتبرتر از این، تقریبا غیرممکن است؛ به همین دلیل، پیام به راحتی از فیلترهای ایمیل سرورها عبور می کند.

برای تاکید بیشتر: این یک ایمیل واقعی از سوی مایکروسافت است. محتوای آن کاملا با پیام های تایید خرید مطابقت دارد. در تصویر زیر، شرکت از گیرنده بابت خرید ۵۵ اشتراک Microsoft 365 Apps for Business با مبلغ کل ۵۸۷.۹۵ دلار تشکر می کند.

نمونه ای از اعلان تجاری مایکروسافت که مهاجمان پیام خود را در بخش اطلاعات صورت حساب درج کرده اند.

نکته اصلی این کلاهبرداری در متنی است که مهاجمان در بخش اطلاعات صورت حساب (Billing information) اضافه می کنند. به طور معمول، این بخش شامل نام شرکت خریدار و آدرس صورت حساب است. اما کلاهبرداران، این اطلاعات را با شماره تلفن خودشان جایگزین می کنند و پیامی اضافه می کنند که گیرنده را تشویق می کند در صورت نیاز به کمک، با "مایکروسافت" تماس بگیرد. نوع اشتراک هایی که ظاهرا "خریداری شده اند" نشان می دهد که هدف اصلی این حمله، کارمندان شرکت ها هستند.

مهاجمان روی یک ترس رایج در بین کارمندان حساب باز می کنند: ترس از خرید اشتباه و پرهزینه که ممکن است برای آن ها دردسر شغلی ایجاد کند. از آنجا که پاسخ دادن از طریق ایمیل امکان پذیر نیست (چون پیام از یک آدرس "no-reply" ارسال شده که پاسخی دریافت نمی کند)، قربانی چاره ای جز تماس با شماره ای که در ایمیل آمده ندارد.

چه کسی پاسخ تماس ها را می دهد و در ادامه چه اتفاقی می افتد؟اگر قربانی فریب بخورد و برای پیگیری اشتراک هایی که ظاهرا خریداری شده اند تماس بگیرد، کلاهبرداران از ترفندهای مهندسی اجتماعی استفاده می کنند.

یکی از کاربران ردیت (Reddit) که ایمیلی مشابه دریافت کرده و با شماره تماس گرفته بود، تجربه اش را به اشتراک گذاشت. به گفته این قربانی، فردی که پاسخ تماس را داد با اصرار درخواست کرد که نرم افزار پشتیبانی خاصی نصب شود و حتی یک فایل اجرایی با پسوند EXE برای او ارسال کرد. گفت و گوی بعدی نشان می دهد که این فایل حاوی نرم افزار دسترسی از راه دور مخرب (RAT) بوده است - ابزاری که به مهاجم اجازه می دهد به طور کامل به سیستم قربانی دسترسی داشته باشد، اطلاعات را سرقت کند یا حتی آن را کنترل نماید. این نمونه واقعی نشان می دهد که هدف اصلی این حملات، نه فقط فریب، بلکه کنترل کامل سیستم قربانی و استخراج داده های حساس است.

قربانی تا زمانی که کلاهبردار وعده بازپرداخت وجه به حساب بانکی اش را نداد، به موضوع مشکوک نشده بود. این وعده زنگ خطری جدی بود، چرا که مهاجم نباید به اطلاعات بانکی قربانی دسترسی می داشت. در ادامه، کلاهبردار از قربانی خواست تا وارد حساب بانک اینترنتی خود شود و بررسی کند که آیا "مبلغ بازگشتی" واریز شده یا خیر.

قربانی معتقد است نرم افزاری که روی کامپیوترش نصب شد، بدافزاری بوده که امکان رهگیری نام کاربری و رمز عبور حساب بانکی را برای مهاجمان فراهم می کرد. خوشبختانه او به موقع متوجه خطر شد و تماس را قطع کرد. در همان رشته بحث در ردیت، کاربران دیگری نیز گزارش دادند که ایمیل هایی مشابه با اطلاعات تماس متفاوت دریافت کرده اند، که نشان می دهد این حملات در قالب های مختلف و به صورت گسترده در حال اجرا هستند.

نحوه ارسال ایمیل های فیشینگ از آدرس واقعی مایکروسافتدقیقا اینکه مهاجمان چگونه اعلان های مایکروسافت را برای قربانیان خود ارسال می کنند، هنوز تا حدودی در هاله ای از ابهام است. محتمل ترین توضیح را یکی از کاربران ردیت ارائه داد: به نظر می رسد عاملان این کلاهبرداری با استفاده از اعتبارنامه های سرقت شده یا نسخه های آزمایشی به حساب Microsoft 365 دسترسی پیدا می کنند. با بهره گیری از قابلیت BCC یا صرفا وارد کردن آدرس ایمیل قربانی هنگام خرید اشتراک، آن ها قادرند پیام هایی مشابه تصویر بالا را ارسال کنند.

یک نظریه جایگزین این است که کلاهبرداران به حسابی دسترسی پیدا می کنند که اشتراک فعال Microsoft 365 دارد، و سپس از قابلیت ارسال مجدد اطلاعات صورت حساب (resend billing information) استفاده می کنند - به طوری که گیرنده ایمیل، قربانی موردنظرشان باشد.

در هر دو حالت، هدف اصلی مهاجمان این است که تنها بخشی از اعلان مایکروسافت که قابل ویرایش است - یعنی بخش اطلاعات صورت حساب - را با شماره تماس خودشان جایگزین کنند. این کار باعث می شود ایمیل کاملا واقعی و معتبر به نظر برسد، اما مسیر ارتباطی مستقیم با مهاجم برقرار شود.

چگونه در برابر این نوع حملات از خود محافظت کنیم؟مهاجمان سایبری همواره به دنبال کشف راه های جدیدی برای سوء استفاده از سرویس های کاملا قانونی و شناخته شده هستند تا آن ها را به ابزار حملات فیشینگ و کلاهبرداری تبدیل کنند. به همین دلیل، برای حفظ امنیت یک سازمان، تنها استفاده از راهکارهای فنی کافی نیست؛ بلکه کنترل های مدیریتی و آموزشی نیز ضروری اند.

- به کارکنان خود را برای شناسایی زود هنگام تهدیدات آموزش دهید.

- یک راهکار امنیتی قدرتمند روی تمام دستگاه های سازمانی نصب کنید.

این راهکار باید توانایی مقابله با جاسوس افزارها، تروجان های کنترل از راه دور (RAT) و سایر بدافزارها را داشته باشد تا از نفوذ مهاجمان جلوگیری شود. برای دریافت مشاوره تخصصی، استعلام قیمت و خرید آنتی ویروس های سازمانی ایست (ESET) و کسپرسکی (Kaspersky) می توانید با کارشناسان ما در ارتباط باشید. لایسنس آنتی ویروس شبکه که توسط شرکت ایده ارتباط تراشه ارائه می شود به صورت اورجینال بوده و به نام مشتری، همراه با گارانتی معتبر و پشتیبانی رایگان می باشد.