در این مطلب، گام به گام مسیر یک حمله فیشینگ را بررسی می کنیم تا به طور شفاف مشخص شود اطلاعاتی که از کاربران به سرقت می رود، پس از آن چگونه مورد استفاده قرار می گیرد.

تصور کنید: کاربری وارد یک سایت کلاهبرداری می شود، تصمیم می گیرد خریدی انجام دهد و اطلاعات کارت بانکی، نام و نشانی خود را وارد می کند. حدس می زنید بعد چه اتفاقی می افتد؟ اگر فکر می کنید مهاجمان فقط پول را برداشت می کنند و ناپدید می شوند، باید بگوییم واقعیت چیز دیگری است. متاسفانه ماجرا بسیار پیچیده تر از این حرف هاست. در عمل، این اطلاعات وارد یک زنجیره گسترده از بازارهای زیرزمینی می شود؛ جایی که داده های قربانیان ممکن است سال ها دست به دست بچرخد و بارها در حملات جدید مورد سوء استفاده قرار گیرد.

در کسپرسکی، مسیر حرکت داده ها پس از یک حمله فیشینگ را به طور دقیق بررسی کرده ایم: این که اطلاعات به دست چه کسانی می افتد، چگونه دسته بندی و دوباره فروخته می شود و در نهایت چه کاربردی در بازار سیاه پیدا می کند. در این مقاله، نقشه راه داده های سرقت شده را ترسیم می کنیم و توضیح می دهیم اگر قبلا با فیشینگ مواجه شده اید یا اگر می خواهید در آینده از آن دوری کنید، چگونه می توانید از خودتان محافظت کنید.

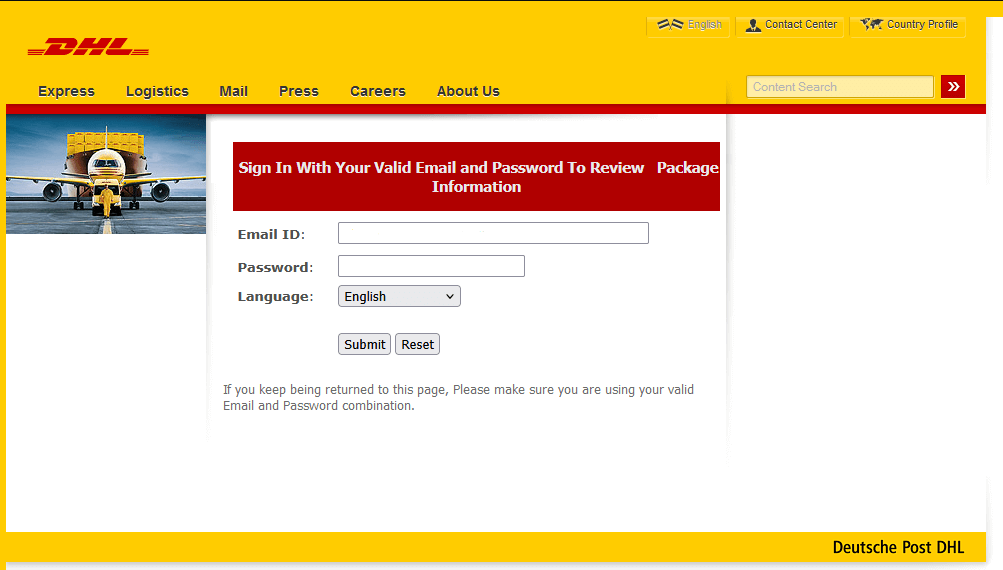

جمع آوری داده هاسایت های فیشینگ با دقت زیادی طراحی می شوند تا کاملا قانونی و معتبر به نظر برسند. در بسیاری از موارد، طراحی ظاهری، رابط کاربری و حتی نام دامنه آن ها به قدری شبیه نمونه اصلی است که تشخیص تفاوت تقریبا غیرممکن می شود. مهاجمان برای سرقت اطلاعات معمولا از فرم های HTML استفاده می کنند که کاربران را ترغیب می کند نام کاربری و رمز عبور، اطلاعات کارت بانکی یا سایر داده های حساس خود را وارد کنند.

به محض این که کاربر روی گزینه هایی مانند ورود یا پرداخت کلیک می کند، اطلاعات بلافاصله برای مجرمان سایبری ارسال می شود. در برخی کمپین های مخرب، داده ها مستقیما از طریق سایت فیشینگ جمع آوری نمی شوند؛ بلکه مهاجمان با سوء استفاده از سرویس های قانونی مانند Google Forms، مقصد نهایی سرور را پنهان می کنند.

یک وب سایت جعلی منتسب به DHL که از کاربر می خواهد نام کاربری و رمز عبور حساب واقعی DHL خود را وارد کند.

داده های سرقتی معمولا به یکی از سه روش زیر یا ترکیبی از آن ها منتقل می شوند:

- ایمیل. امروزه این روش به دلیل احتمال تاخیر در ارسال یا مسدود شدن حساب ها کمتر مورد استفاده قرار می گیرد.

- بات های تلگرام. مهاجمان اطلاعات را به صورت آنی دریافت می کنند. بیشتر این بات ها موقتی و یکبار مصرف هستند و همین موضوع ردیابی آن ها را دشوار می کند.

- پنل های مدیریتی. مجرمان سایبری می توانند با استفاده از نرم افزارهای تخصصی، داده ها را جمع آوری و دسته بندی کنند، آمارها را مشاهده کنند و حتی اطلاعات سرقت شده را به صورت خودکار اعتبارسنجی کنند.

فیشِرها به دنبال چه نوع داده هایی هستند؟

دامنه اطلاعاتی که مجرمان سایبری در حملات فیشینگ به دنبال آن هستند، بسیار گسترده است.

- اطلاعات شخصی: شماره تلفن، نام و نام خانوادگی کامل، ایمیل، نشانی محل ثبت نام و نشانی محل سکونت. از این اطلاعات برای طراحی حملات هدفمند استفاده می شود. بسیاری از افراد دقیقا به این دلیل فریب می خورند که مهاجمان اطلاعات شخصی زیادی از آن ها در اختیار دارند؛ مثلا آن ها را با نام صدا می زنند، از محل زندگی شان اطلاع دارند و می دانند از چه خدماتی استفاده می کنند.

- اسناد هویتی: داده ها و تصاویر اسکن شده کارت های شناسایی، گواهینامه رانندگی، بیمه نامه ها، شناسه های مالیاتی و موارد مشابه. مجرمان از این اطلاعات برای سرقت هویت، درخواست وام و احراز هویت هنگام ورود به سامانه های بانکی یا درگاه های دولتی الکترونیکی استفاده می کنند.

- اطلاعات ورود: نام های کاربری، رمزهای عبور و کدهای یک بار مصرف احراز هویت دو مرحله ای.

- اطلاعات بیومتریک: اسکن چهره، اثر انگشت و نمونه های صوتی که برای تولید دیپ فیک یا دور زدن احراز هویت دو عاملی به کار می روند.

- اطلاعات پرداخت: مشخصات کارت های بانکی و کیف پول های ارز دیجیتال.

- و موارد بسیار دیگر.

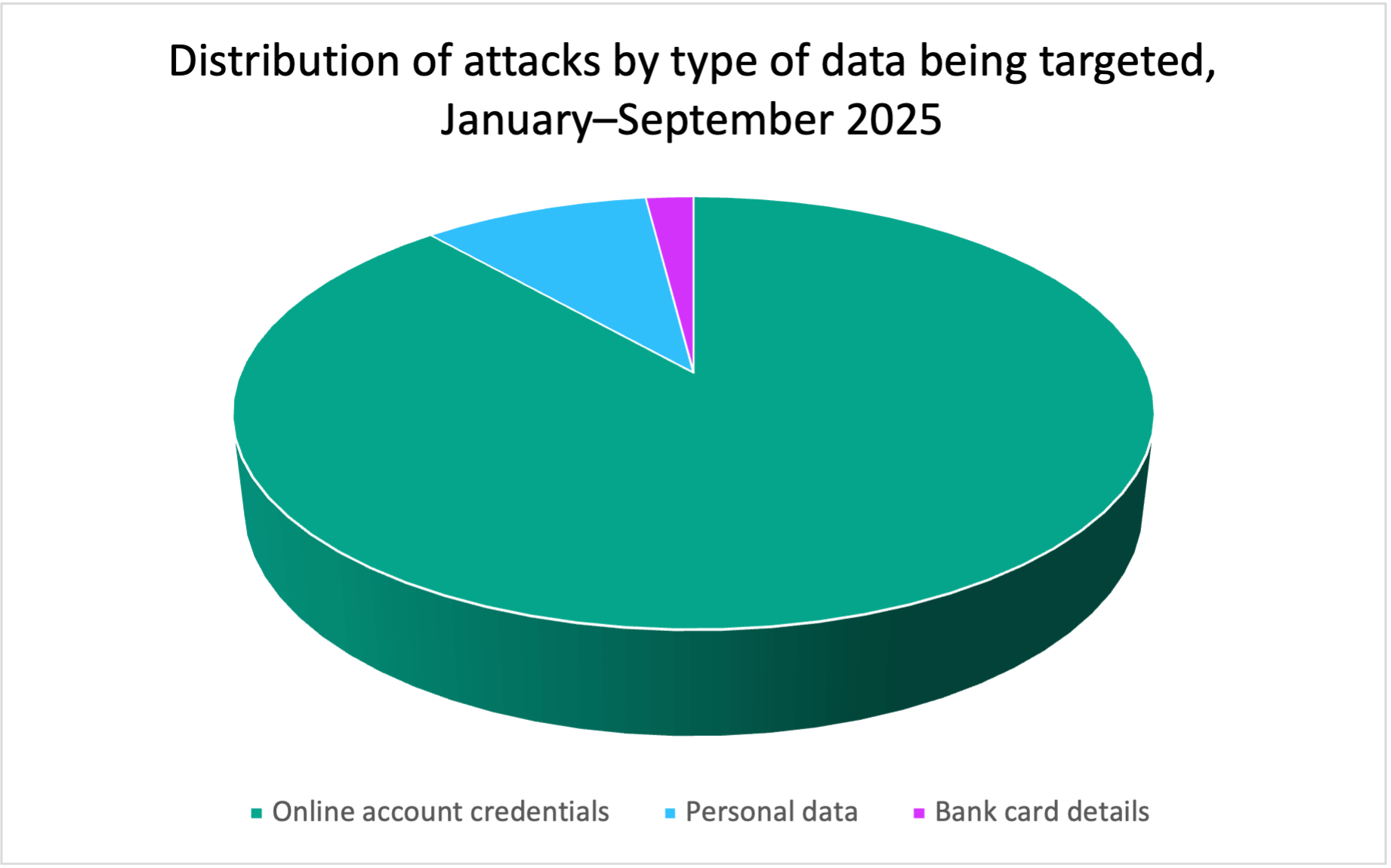

بر اساس تحقیقات ما، بخش عمده حملات فیشینگ انجام شده از ژانویه تا سپتامبر 2005 (معادل 88.5 درصد) با هدف سرقت اطلاعات ورود به حساب های آنلاین صورت گرفته است. همچنین 9.5 درصد از این حملات با هدف به دست آوردن اطلاعات شخصی کاربران مانند نام، نشانی و تاریخ تولد انجام شده و در نهایت 2 درصد از حملات فیشینگ بر سرقت اطلاعات کارت های بانکی متمرکز بوده اند.

توزیع حملات بر اساس نوع داده های هدف قرار گرفته شده، ژانویه تا سپتامبر 2025

پس از آن چه بر سر داده های سرقت شده می آید؟

تمام داده های سرقت شده بلافاصله توسط مهاجمان برای انتقال پول به حساب های خودشان استفاده نمی شود. در واقع، این اطلاعات به ندرت به صورت فوری مورد استفاده قرار می گیرد؛ در بیشتر موارد، راه خود را به بازارهای زیرزمینی باز می کند و به دست تحلیلگران و دلالان داده می رسد. مسیر معمول این داده ها معمولا به شکل زیر است:

1- فروش عمده داده ها. داده های خام در قالب آرشیوهای بسیار بزرگ تجمیع می شوند و به صورت عمده در انجمن های دارک وب برای فروش عرضه می شوند. این بسته ها اغلب شامل اطلاعات بی ارزش یا قدیمی هستند و به همین دلیل با قیمت نسبتا پایینی فروخته می شوند؛ معمولا از حدود 50 دلار آمریکا شروع می شوند.

2- دسته بندی و اعتبارسنجی داده ها. این آرشیوها توسط هکرهایی خریداری می شوند که نقش تحلیلگر را ایفا می کنند. آن ها مجموعه داده ها را طبقه بندی کرده و اعتبار اطلاعات را بررسی می کنند؛ برای مثال این که آیا اطلاعات ورود برای سرویس های مشخص هنوز کار می کند، آیا در سایت های دیگر هم مورد استفاده قرار گرفته است یا با داده های افشا شده در رخدادهای قبلی مطابقت دارد یا خیر. در حملات هدفمند، مجرمان سایبری یک پرونده دیجیتال از قربانی تهیه می کنند که شامل اطلاعات جمع آوری شده از حملات جدید و قدیمی است؛ در عمل، نوعی صفحه گسترده از داده ها که آماده استفاده در حملات بعدی است.

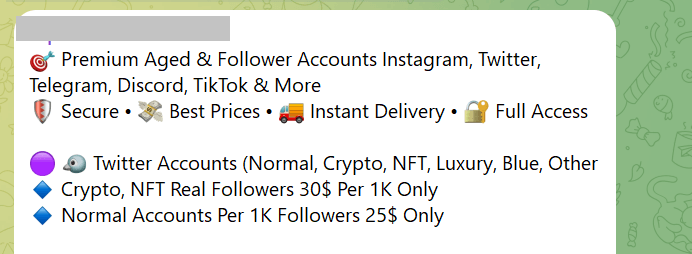

3- فروش مجدد داده های تایید شده. پس از دسته بندی و تایید، این مجموعه داده ها دوباره و با قیمت بالاتر برای فروش عرضه می شوند؛ نه تنها در دارک وب، بلکه در پلتفرم های آشناتری مانند تلگرام.

یک آگهی در تلگرام برای فروش اطلاعات ورود به حساب های شبکه های اجتماعی

بر اساس گزارش Kaspersky Digital Footprint Intelligence، قیمت حساب ها تحت تاثیر عوامل متعددی تعیین می شود؛ از جمله عمر حساب، فعال بودن احراز هویت دو مرحله ای، کارت های بانکی متصل به حساب و میزان کاربران سرویس مربوطه. طبیعی است که گران ترین و پرتقاضاترین کالای این بازار، دسترسی به حساب های بانکی و کیف پول های ارز دیجیتال باشد.

| دسته بندی | قیمت، دلار آمریکا | میانگین قیمت، دلار آمریکا |

|---|---|---|

| پلتفرم های کریپتو | 60–400 | 105 |

| بانک ها | 70–2000 | 360 |

| پرتال های دولت الکترونیک | 15–2000 | 82.5 |

| شبکه های اجتماعی | 0.4–279 | 3 |

| اپلیکیشن های پیام رسان | 0.065–150 | 2.5 |

| فروشگاه های آنلاین | 10–50 | 20 |

| بازی ها و پلتفرم های بازی | 1–50 | 6 |

| پرتال های جهانی اینترنت | 0.2–2 | 0.9 |

| اسناد شخصی | 0.5–125 | 15 |

میانگین قیمت حساب ها در بازه ژانویه تا سپتامبر 2025

4- حملات تکراری. پس از آن که یک مجرم سایبری پرونده دیجیتال قربانی را خریداری می کند، می تواند حمله بعدی خود را برنامه ریزی کند. آن ها ممکن است از اطلاعات منبع باز برای شناسایی محل کار فرد استفاده کنند و سپس ایمیلی متقاعد کننده با هویت مدیر او ارسال کنند. یا ممکن است یک پروفایل شبکه اجتماعی را هک کنند، عکس های حساس استخراج کنند و برای بازگرداندن آن ها باج بخواهند. با این حال، تقریبا تمامی ایمیل های تهدیدآمیز یا اخاذی، تنها تاکتیک ترساندن توسط کلاهبرداران است. مجرمان سایبری همچنین از حساب های به خطر افتاده برای ارسال ایمیل های فیشینگ و لینک های مخرب به مخاطبان قربانی استفاده می کنند. بنابراین، اگر پیامی دریافت کردید که از شما می خواهد به یک دوست در یک مسابقه رای دهید، پول قرض دهید یا روی لینکی مشکوک کلیک کنید، دلایل کافی برای احتیاط وجود دارد.

اگر داده های شما به سرقت رفته است چه باید کرد؟- اولین گام، مرور اطلاعات وارد شده در سایت فیشینگ است. اگر اطلاعات کارت بانکی خود را وارد کرده اید، فورا با بانک تماس بگیرید و کارت ها را مسدود کنید. اگر نام کاربری و رمز عبوری را وارد کرده اید که در سایر حساب های خود نیز استفاده می کنید، بلافاصله آن رمزها را تغییر دهید. استفاده از یک مدیریت کننده رمز عبور می تواند در ایجاد و ذخیره رمزهای قوی و یکتا به شما کمک کند.

- فعال کردن احراز هویت دو مرحله ای (2FA) در همه سرویس های ممکن. هنگام انتخاب روش 2FA بهتر است از پیامک اجتناب کنید، زیرا کدهای یک بار مصرف ارسال شده از طریق پیامک ممکن است رهگیری شوند. بهترین روش استفاده از اپلیکیشن احراز هویت، مانند کسپرسکی پسورد منیجر (Kaspersky Password Manager)، برای تولید کدهای یک بار مصرف است.

- بررسی نشست های فعال (فهرست دستگاه های وارد شده) در حساب های مهم. اگر دستگاه یا آدرس IP ناشناخته ای مشاهده کردید، فورا آن نشست را خاتمه دهید. سپس رمز عبور خود را تغییر داده و احراز هویت دو مرحله ای را فعال کنید.

چگونه می توان در برابر فیشینگ محافظت کرد؟

- روی لینک های موجود در ایمیل ها یا پیام ها بدون بررسی کلیک نکنید: پیش از باز کردن لینک، آن را با یک آنتی ویروس معتبر اسکن کنید.

- ایمیل های مشکوک را بررسی کنید: همیشه آدرس فرستنده را کنترل کنید تا ببینید آیا قبلا با آن شخص ارتباطی داشته اید یا خیر. اگر کسی ادعا می کند نماینده یک نهاد دولتی یا شرکت است، مطمئن شوید دامنه ایمیل با دامنه رسمی آن سازمان مطابقت دارد. هیچ مکاتبه رسمی نباید از سرویس های ایمیل رایگان ارسال شود.

- استفاده از اپلیکیشن احراز هویت برای فعال کردن ۲FA: این روش امنیتی بسیار قوی تر از پیامک است و خطر رهگیری کدهای یک بار مصرف را کاهش می دهد.

- ایجاد رمزهای مقاوم در برابر هک: تحقیقات ما نشان می دهد که هکرها می توانند تقریبا 60 درصد از تمام رمزهای جهان را در کمتر از یک ساعت کرک کنند. همچنین می توانید از کلیدهای عبور (Passkeys) استفاده کنید که حفاظت قوی تری از حساب ارائه می دهند، اما باید به محدودیت ها و شرایط آن توجه داشت.

- استفاده از رمزهای متفاوت برای هر سرویس: استفاده از یک رمز عبور برای چند سرویس، اشتباه بحرانی است که مجرمان سایبری از آن سوء استفاده می کنند. حتی اگر هرگز قربانی فیشینگ نشده باشید، رمزهای شما و داده هایتان ممکن است در رخدادهای نشت داده به سرقت برود، زیرا مهاجمان نه تنها افراد بلکه شرکت ها را نیز هدف قرار می دهند. امسال، مرکز منابع سرقت هویت بیش از دو هزار نشت داده را ثبت کرده است. برای کاهش خطر، برای هر حساب یک رمز عبور قوی و یکتا ایجاد کنید.

- استفاده از مدیریت کننده رمز عبور: شما لازم نیست - و در واقع نمی توانید - همه رمزهای پیچیده را به خاطر بسپارید. بهتر است از یک مدیریت کننده رمز عبور استفاده کنید که رمزهای پیچیده تولید کرده، به صورت امن ذخیره می کند، در تمام دستگاه های شما همگام سازی می شود، در وب سایت ها و برنامه ها به صورت خودکار پر می کند و در صورت افشای هر یک از داده های شما در نشت های شناخته شده، هشدار می دهد.

خرید آنتی ویروس کسپرسکی استاندارد خرید آنتی ویروس کسپرسکی پلاس خرید آنتی ویروس کسپرسکی پریمیوم خرید کسپرسکی پسورد منیجر