ما اغلب به شما توصیه می کنیم که سیستم عامل و نرم افزار خود را به طور منظم بروزرسانی کنید اما اگر آسیب پذیری ها رفع نشوند، می توانند مورد استفاده ی نرم افزار های مخرب قرار گیرند. یک نمونه ی نادر از باج افزار که Fantom نامیده شده است، از ایده ی آپدیت ها سوء استفاده کرده است.

از نظر فنی، Fantom بسیار شبیه دیگر باج افزارها است. این باج افزار در واقع بر پایه ی کد اُپن سورس EDA2، که توسط Utku Sen به عنوان بخشی از یک آزمایش شکست خورده توسعه داده شد، ایجاد شده است. در واقع این نمونه یکی از چندین کریپتولاکرهای EDA2 است اما با این فرق که Fantom در فعالیت هایش تلاش می کند خود را به شکل مبدلی درآورد و شناسایی نشود.

متاسفانه ما شیوه ی شیوع باج افزار Fantom را هنوز نمی دانیم اما پس از اینکه این باج افزار به یک سیستم نفوذ کند روال آن همانند دیگر باج افزارها خواهد بود. به این شیوه که یک کلید رمزنگاری ایجاد می کند، آن را رمزنگاری می کند، و آن را در سرور فرمان و کنترل به منظور استفاده بعدی ذخیره می کند.

زمانی که تروجان کامپیوتر را اسکن کرد، به دنبال فایل هایی می گردد که بتواند آن ها را رمزگذاری کند (بیش از 350 نوع فایل، که شامل فرمت های داکیومنت های اداری محبوب، صوت ها و عکس ها می شود). با استفاده از کلیدی که بالا ذکر شد آن ها را رمزنگاری می کند و شروع به پخش شدن می کند. اسم فایل ها به fantom تغییر می یابد. با این حال با توجه به تمام عملیاتی که بر روی پس زمینه اجرا شد، جالبترین قسمتی که در این حمله اتفاق می افتد درست دور از چشمان قربانی است.

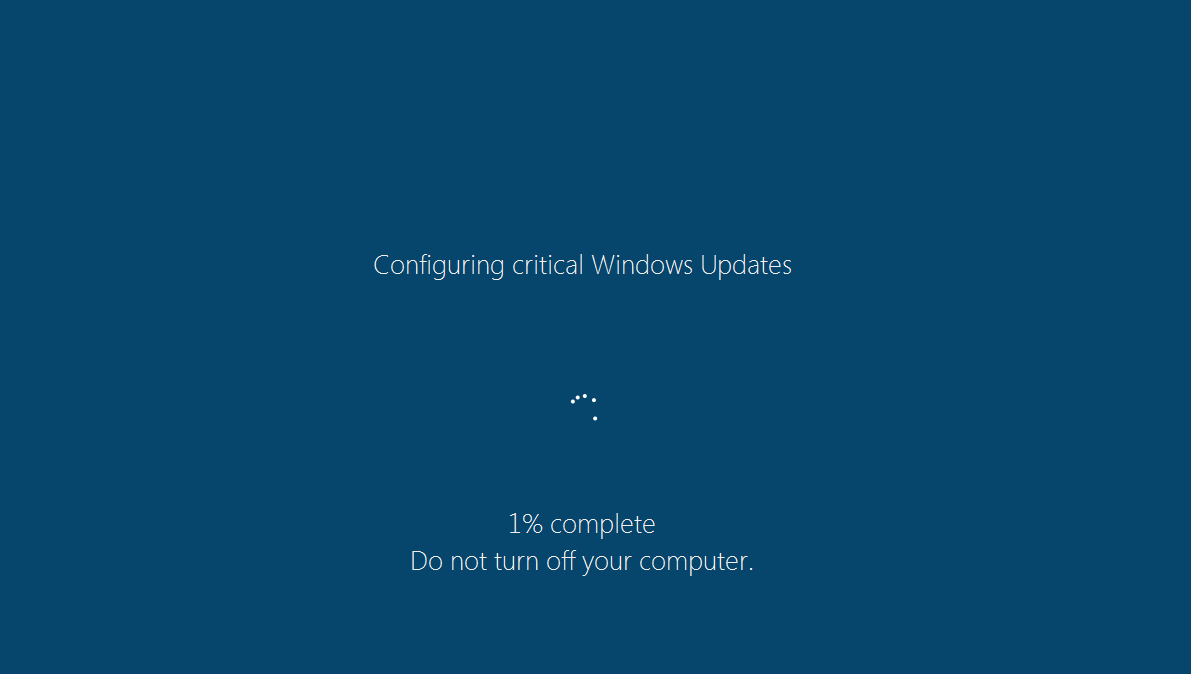

قبل از اینکه به آن بپردازیم، قابل ذکر است که بدانید این باج افزار با لباس مبدل به عنوان یک بروزرسان مهم در ویندوز نمایان می شود. و هنگامی که نرم افزار مخرب شروع به کار می کند، تنها یک فعالیت عملی نمی شود بلکه دو برنامه اجرا می شود: رمزگذاری انجام می شود و برنامه ی کوچکی با اسم WindowsUpdate.exe را نشان می دهد.

پس از آن به منظور واقعی بودن این شبیه سازی، صفحه نمایش بروزرسانی ویندوز واقعی نشان داده می شود (یک صفحه آبی که ویندوز از آپدیت به شما اطلاع می دهد). در حالی که fantom در حال رمزنگاری فایل های کاربر در پس زمینه است، پیام "update" بر روی صفحه نمایش داده می شود( که در واقع در این هنگام عمل رمزنگاری در حال اجرا شدن است).

این ترفند طوری طراحی شده است که ذهن قربانیان از فعالیت های مشکوک بر روی کامپیوتر خود منحرف کند. آپدیت جعلی ویندوز در حالت فول اسکرین اجرا می شود که در عین حال دسترسی به دیگر برنامه های دیگر محدود می شود.

اگر که کاربران در این حین مشکوک شوند آن ها می توانند با فشار دادن دکمه Ctrl+F4 صفحه ی فول اسکرین را کوچک کنند اما حتی این کار هم کفایت نمی کند و رمزنگاری فایل ها متوقف نمی شود.

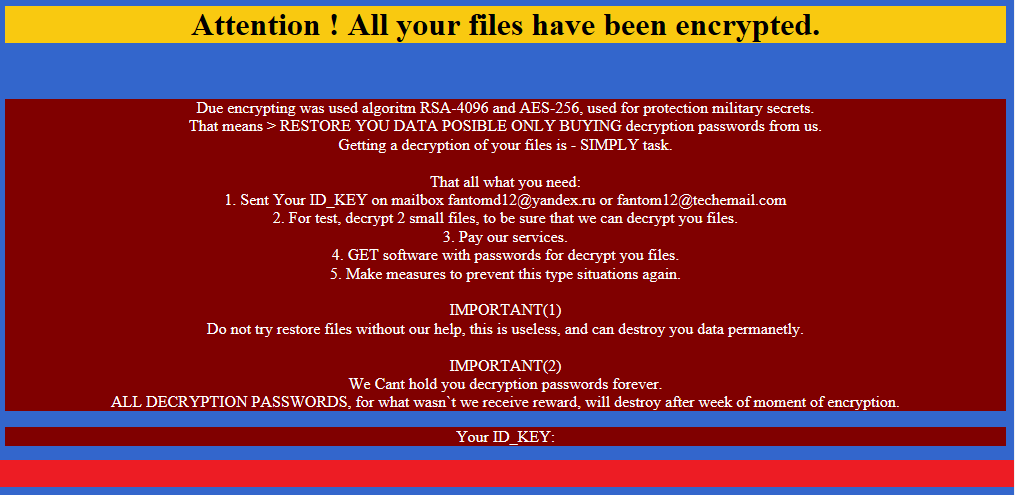

هنگامی که رمزنگاری تمام شد، fantom تمام رد خود را از بین می برد (فایل های اجرایی را حذف می کند)، یک یادداشت .html ransom ایجاد می کند، از آن کپی می گیرد و در هر پوشه ای قرار می دهد و تصویر دسکتاپ را با یک نوتیفیکیشن جایگزین می کند. مجرم یک آدرس ایمیلی را آماده می کند تا قربانی بتواند آن را به اصطلاح تاچ کند که در آن ایمیل، اطلاعاتی در مورد شرایط پرداخت و دستورالعمل های بیشتر ذکر شده است.

ارائه اطلاعات تماس معمولا برای هکر ها به زبان روسی است، به هر حال موارد دیگر هم نشان می دهد که بیشتر جرایم ریشه در روسیه دارد. آدرس ایمیل Yandex.ru است و از نظر انگلیسی ها چنین چیزی بسیار بد است.Bleeping Computer که سایتی امنیتی است گفته : "دستور زبان و جمله بندی این باج افزار می تواند یکی از بدترین ها در نوع خود باشد که من تا به امروز در مورد باج خواهان دیده ام".

خبر بد اینجاست که در این نمونه هیچ راهی برای رمزگشایی فایل ها به غیر از پرداخت باج وجود ندارد و ما پرداخت باج را به شما توصیه نمی کنیم. بنابراین، بهترین روش در وهله اول این است که از تبدیل شدن به یک قربانی جلوگیری کنید. در این جا چند راهنمایی ذکر شده است:

از اطلاعات خود به طور منظم بک آپ گیری کنید، از فایل های بک آپ گیری شده یک نمونه کپی بگیرید و آن را در یک درایو خارجی که اتصال آن با اینترنت قطع است ذخیره کنید. داشتن بک آپ به این معنی است که شما قادر به بازگرداندن سیستم و فایل های خود می شوید، حتی اگر کامپیوتر شما آلوده شده باشد. قابلیت بک آپ گیری ویژگی اتوماتیک توتال سکیوریتی کسپرسکی است که می توانید از آن استفاده کنید.

احتیاط کنید: هرگز پیوست ایمیل های مشکوک را باز نکنید. از وب سایت های مشکوک دوری کنید و بر روی تبلیغات آنلاین مشکوک کلیک نکنید، Fantom هم مانند هر بدافزار دیگری ممکن است از هر راهی برای حمله به سیستم شما استفاده کند.

از یک راهکار امنیتی قوی استفاده کنید، به عنوان مثال، Kaspersky Internet Security در حال حاضر Fantom را به عنوان Trojan-Ransom.MSIL.Tear.wbf or PDM:Trojan.Win32.Generic شناسایی می کند. حتی اگر تا به حال نمونه ای از آن وجود نداشته باشد و قصد دور زدن آنتی ویروس را داشته باشد، سیستم ناظر بر هرگونه رفتار مشکوکی است و آن را مسدود می کند.