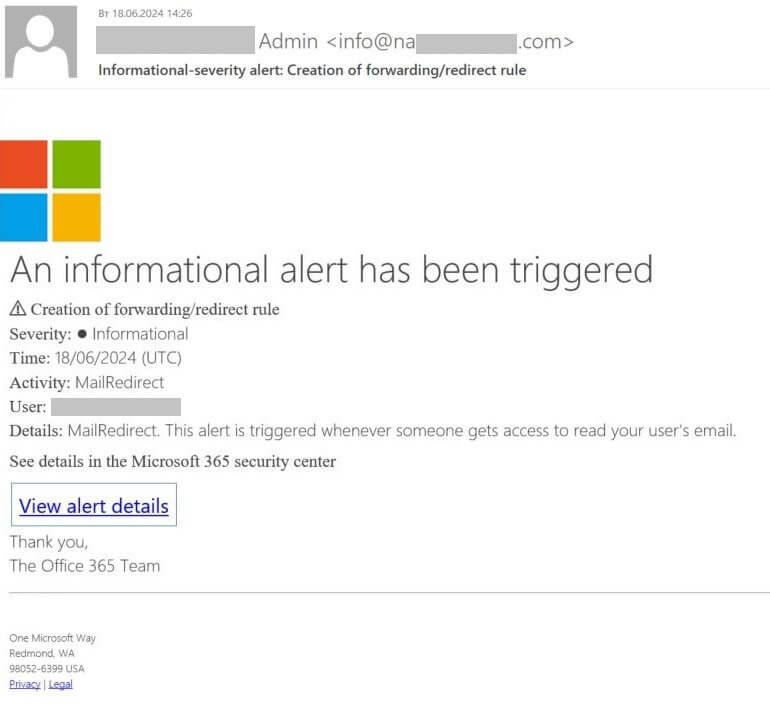

هشدار امنیتی آفیس 365 به عنوان طعمه در یک ایمیل فیشینگ.

چه چیزی باعث می شود شخصی در لحظه وارد ایمیل کاری خود شود؟ حدستان درست است، هشداری در مورد هک. اولین انگیزه یک کارمند مسئولیت پذیر که چنین هشدار امنیتی را دریافت می کند این است که بفهمد چه اتفاقی افتاده! رمز عبور خود را تغییر دهد و شاید به افراد دیگری که ممکن است تحت تاثیر قرار گرفته باشند اطلاع دهد. اما این واکنش ناگهانی در واقع دلیلی است که بلافاصله اقدامی نکنید، بلکه یک نفس عمیق بکشید و همه چیز را سه بار بررسی کنید. دلیلش اینجاست.

ایمیل فیشینگاخیرا با ایمیلی که این حمله فیشینگ را آغاز می کند مواجه شده ایم، وانمود می کند که یک اعلان از طرف آفیس 365 است و کار بسیار خوبی را انجام می دهد.

مطمئنا اینطور نیست: لوگوی مایکروسافت بسیار بزرگ است و بدون نام شرکت عجیب به نظر می رسد؛ اعلان هایی از این دست معمولا دارای لوگوی آفیس 365 هستند؛ و خود هشدار نیز کمی در هم است. به عنوان مثال، در خط دوم، اشاره می کند که شخصی یک "رول فوروارد یا ریدایرکت (forwarding/redirect rule)" ایجاد کرده است، اما خط "جزئیات (Details)" مشخص می کند که این هشدار به این دلیل ایجاد شده است که فردی "دسترسی برای خواندن ایمیل شما" را به دست آورده است. این جزئیات برای کاربرانی که بسیاری از اعلان های آفیس 365 را دریافت می کنند متمایز خواهد بود و ممکن است متوجه جعلی بودن آن شوند – اما برای اکثر کاربران این طور نیست.

چیزی که واقعا باید حتی چشمان آموزش ندیده را به خود جلب کند آدرس فرستنده است. اعلان های آفیس 365 واقعی با امضای "تیم Office 365" از سرورهای ایمیل مایکروسافت ارسال می شوند، نه از یک دامنه نامرتبط.

خط "شدت (Severity)" نیز عجیب به نظر می رسد: اعلان های "اطلاعاتی (Informational)" معمولا نیازی به اقدام کاربر ندارند.

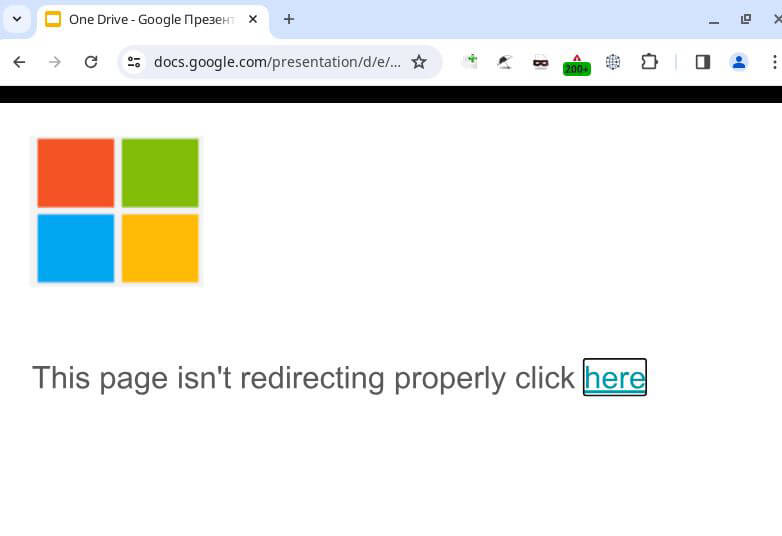

ریدایرکت (تغییر مسیر) به صورت دستیگیرندگان نگران که از کلیک کردن روی لینک "مشاهده جزئیات هشدار (View alert details)" می ترسند، به صفحه ای منتقل می شوند که یک ریدایرکت شکسته را تقلید می کند.

در واقع، بررسی سطحی نوار آدرس مرورگر یا حتی نام تب، به وضوح نشان می دهد که این صفحه در فضای ابری Google Docs میزبانی می شود. به طور دقیق، این یک نمایش تک اسلاید با یک لینک است. هدف پشت آن این است که ایمیل اولیه فیشینگ تنها شامل یک لینک به docs.google.com باشد که از نظر اکثر موتورهای ضد فیشینگ از شهرت مثبتی برخوردار است. از گیرندگان دعوت می شود تا لینک را دنبال کنند زیرا ریدایرکت به صورت خودکار از یک اسلاید ارائه به سادگی ممکن نیست و مهاجمان به روشی برای فریب دادن آن ها به سایت فیشینگ نیاز دارند؛ در اینجا از قربانی خواسته می شود که خودش وارد تله شود.

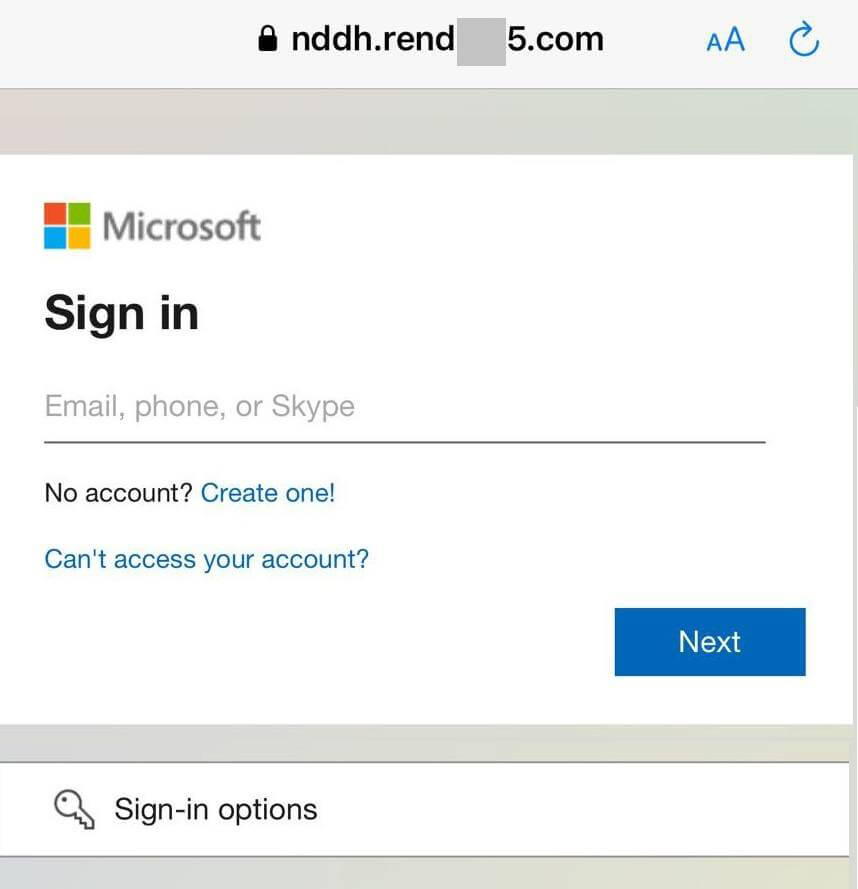

همه این ها نشانه های واضح فیشینگ هستند، شما باید هر بار که یک لینک را در ایمیل شرکتی دنبال می کنید مراقب آن باشید. حدس زدن هدف نهایی، کار سختی نیست: یک صفحه ساده برای جمع آوری اعتبارنامه های آفیس 365.

چگونه از کارمندان در برابر فیشینگ محافظت کنیم؟

ما آموزش منظم به کارمندان در زمینه مهارت کشف جدیدترین ترفندهای مجرمانه سایبری را توصیه می کنیم (به عنوان مثال، با مطالعه مقالات ما که به فیشینگ اختصاص دارند). برای اطمینان بیشتر، از راهکارهایی که محافظت چند لایه ای در برابر فیشینگ ارائه می دهند استفاده کنید برای مثال Kaspersky Security for Mail Server یا ESET Mail Security می توانند ایمیل های انبوه را در سطح دروازه ایمیل (Mail gateway) فیلتر کنند. همچنین از آنتی ویروس های تحت شبکه ESET یا Kaspersky که قادرند ریدایرکت به صفحات وب خطرناک را مسدود کنند در تمامی سرورها و کلاینت های شبکه خود استفاده کنید.

برای خرید آنتی ویروس های تحت شبکه کسپرسکی (Kaspersky) و ایست (ESET) می توانید با کارشناسان ما در تماس باشید. لایسنس هایی که توسط شرکت ایده ارتباط تراشه ارائه می گردند همگی به صورت اورجینال با نام و ایمیل مشتریان عزیز از کمپانی اصلی خریداری می شوند و پس از خرید قابل استعلام می باشند.