چگونه افزونه های مخرب می توانند نوارهای کناری هوش مصنوعی را در مرورگرهای اطلس (Atlas) و کامت (Comet) جعل کنند؟ پرسش های کاربران را رهگیری کرده و پاسخ های مدل را دستکاری کنند؟

محققان امنیت سایبری یک روش حمله جدید را علیه مرورگرهای مجهز به هوش مصنوعی افشا کرده اند که آن را "جعل نوار کناری هوش مصنوعی" می نامند. این حمله از عادت رو به رشد کاربران در اعتماد کورکورانه به دستورالعمل های دریافتی از هوش مصنوعی سوء استفاده می کند. محققان توانستند جعل نوار کناری هوش مصنوعی را با موفقیت در دو مرورگر مطرح اجرا کنند مرورگر کامت (Comet) از شرکت Perplexity و اطلس (Atlas) از شرکت OpenAI.

محققان در ابتدا از مرورگر کامت (Comet) برای انجام آزمایش های خود استفاده کردند، اما بعدا تایید شد که این حمله در مرورگر اطلس (Atlas) نیز قابل اجرا است. این مطلب برای توضیح ساز و کار جعل نوار کناری هوش مصنوعی از کامت (Comet) به عنوان نمونه استفاده می کند، اما از خواننده می خواهیم به خاطر داشته باشد که تمام موارد مطرح شده برای اطلس (Atlas) نیز صدق می کند.

مرورگرهای هوش مصنوعی چگونه کار می کنند؟برای شروع، بیایید مفهوم مرورگرهای هوش مصنوعی را بهتر درک کنیم. ایده جایگزینی یا حداقل دگرگون کردن فرآیند آشنای جستجو در اینترنت با کمک هوش مصنوعی، میان سال های 2023 تا 2024 مورد توجه قرار گرفت. در همان دوره، نخستین تلاش ها برای ادغام هوش مصنوعی در جستجوهای آنلاین آغاز شد.

در ابتدا این قابلیت ها به صورت ویژگی های تکمیلی در مرورگرهای سنتی ارائه شدند - مانند Copilot در Microsoft Edge و Leo در مرورگر Brave - که به صورت نوارهای کناری هوش مصنوعی پیاده سازی شده بودند. این ویژگی ها دستیارهای داخلی را به رابط مرورگر اضافه می کردند تا صفحات را خلاصه کنند، به پرسش ها پاسخ دهند و به کاربر در مسیریابی سایت ها کمک کنند. تا سال 2025، تکامل همین مفهوم باعث شد مرورگر Comet از شرکت Perplexity AI معرفی شود - نخستین مرورگری که از ابتدا برای تعامل کاربر با هوش مصنوعی طراحی شده بود.

در Comet، هوش مصنوعی به جای یک افزونه جانبی، به بخش اصلی رابط کاربری تبدیل شد. این مرورگر جستجو، تحلیل و خودکارسازی وظایف را در یک تجربه یکپارچه ادغام کرد. مدت کوتاهی بعد، در اکتبر 2025، شرکت OpenAI مرورگر Atlas را با همان ایده بنیادی معرفی کرد.

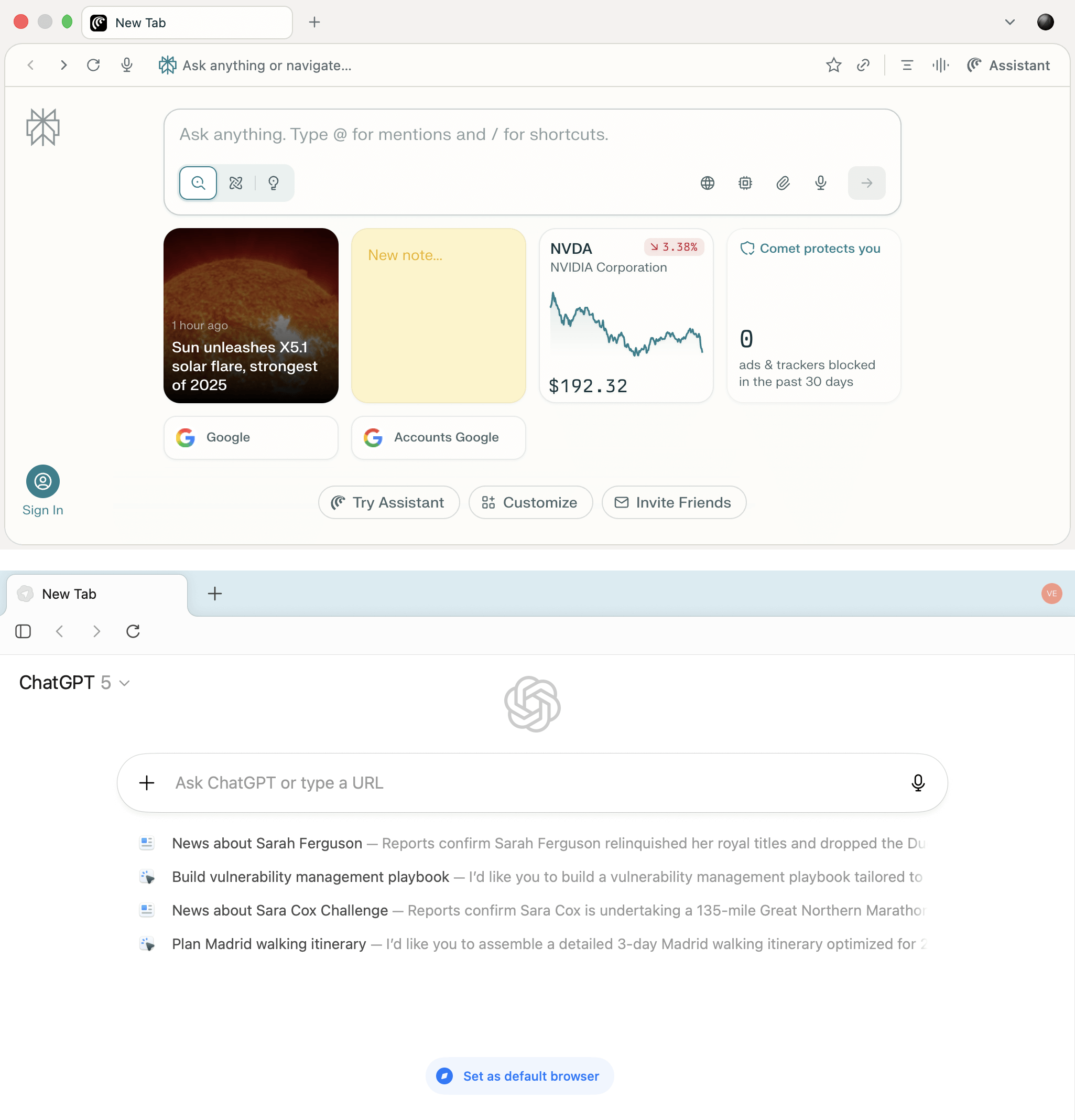

عنصر اصلی رابط کاربری Comet، نوار ورودی قرار گرفته در مرکز صفحه است که کاربر از طریق آن با هوش مصنوعی تعامل می کند. در مرورگر Atlas نیز همین ساختار به کار گرفته شده است.

صفحه های اصلی Comet و Atlas یک مفهوم مشابه را نشان می دهند: یک رابط کاربری مینیمال با یک نوار ورودی در مرکز و هوش مصنوعی داخلی که به روش اصلی تعامل کاربر با وب تبدیل می شود.

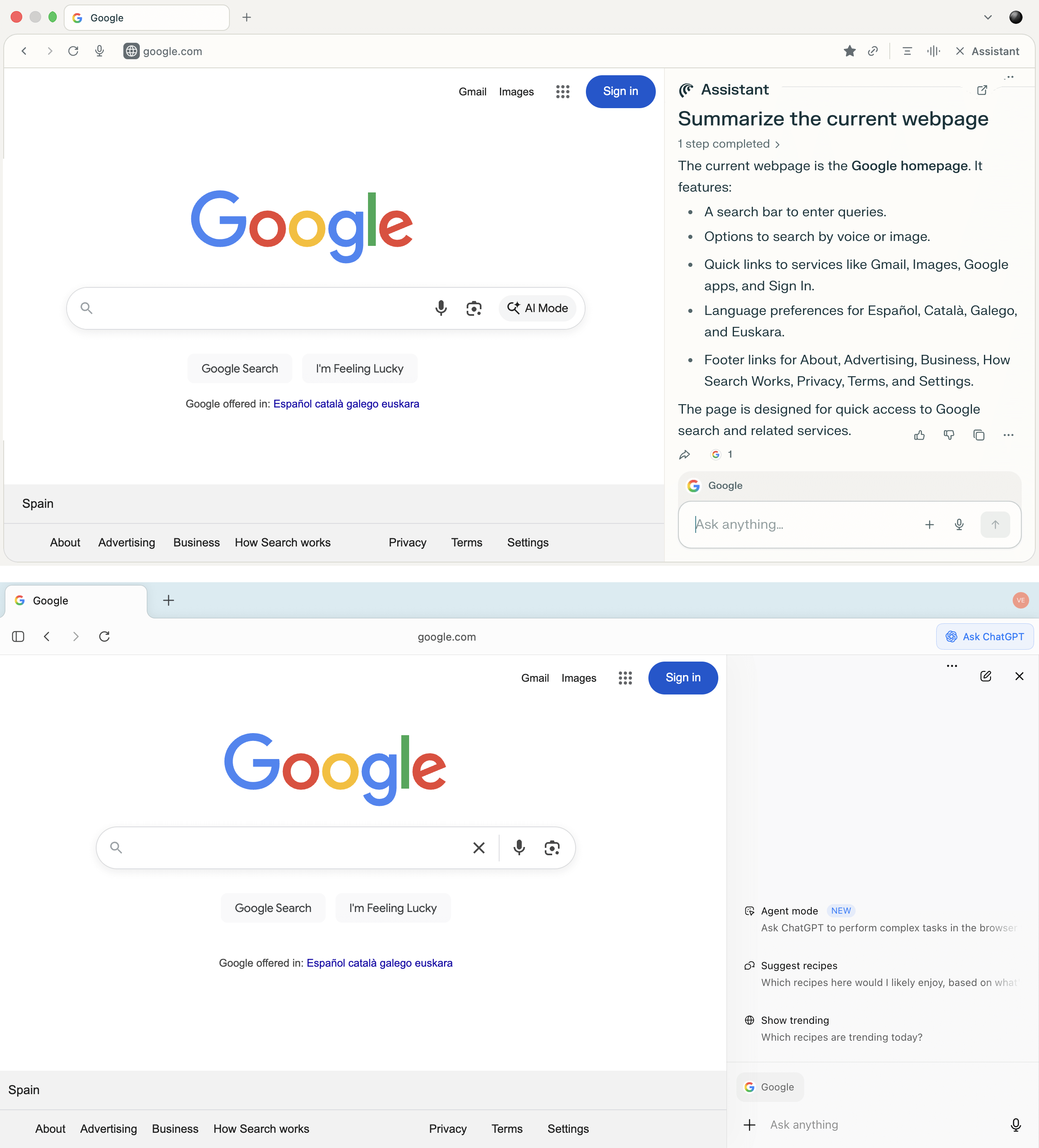

علاوه بر این، مرورگرهای مجهز به هوش مصنوعی به کاربران اجازه می دهند مستقیما در همان صفحه وب با هوش مصنوعی تعامل داشته باشند. این کار از طریق یک نوار کناری داخلی انجام می شود که محتوا را تحلیل کرده و پرسش های کاربر را پردازش می کند، بدون اینکه نیاز باشد کاربر صفحه را ترک کند. کاربر می تواند از هوش مصنوعی بخواهد یک مقاله را خلاصه کند، یک اصطلاح را توضیح دهد، داده ها را مقایسه کند، یا یک فرمان تولید کند، در حالی که همچنان در همان صفحه باقی می ماند.

نوارهای کناری در هر دو مرورگر Comet و Atlas به کاربران این امکان را می دهند که بدون نیاز به باز کردن تب های جداگانه، از هوش مصنوعی سوال کنند. کاربر می تواند سایت فعلی را تحلیل کند، پرسش خود را مطرح کند و پاسخ را در همان صفحه و در همان زمینه دریافت کند.

این سطح از یکپارچگی باعث می شود کاربران پاسخ ها و دستورالعمل های ارائه شده توسط هوش مصنوعی داخلی را بدون تردید بپذیرند. زمانی که یک دستیار به طور یکپارچه در رابط کاربری ادغام شده و مانند بخشی طبیعی از سیستم عمل می کند، اغلب کاربران به ندرت به این فکر می افتند که اقدامات پیشنهاد شده را دوباره بررسی کنند.

این اعتماد دقیقا همان چیزی است که حمله ای که محققان نشان دادند از آن سوء استفاده می کند. یک نوار کناری جعلی می تواند دستورالعمل های نادرست صادر کند و کاربر را به اجرای فرمان های مخرب یا بازدید از وب سایت های فیشینگ هدایت کند.

محققان چگونه توانستند حمله جعل نوار کناری هوش مصنوعی را اجرا کنند؟این حمله با نصب یک افزونه مخرب توسط کاربر آغاز می شود. برای انجام اقدامات مخرب، افزونه به دسترسی برای مشاهده و تغییر داده های تمام سایت های بازدید شده نیاز دارد، همچنین باید به API ذخیره سازی داده در سمت کاربر دسترسی داشته باشد.

همه این موارد دسترسی های کاملا استاندارد هستند؛ بدون مورد اول، هیچ افزونه مرورگری اصلا کار نخواهد کرد. به همین دلیل، احتمال اینکه کاربر هنگام مشاهده این درخواست های مجوز مشکوک شود، تقریبا صفر است.

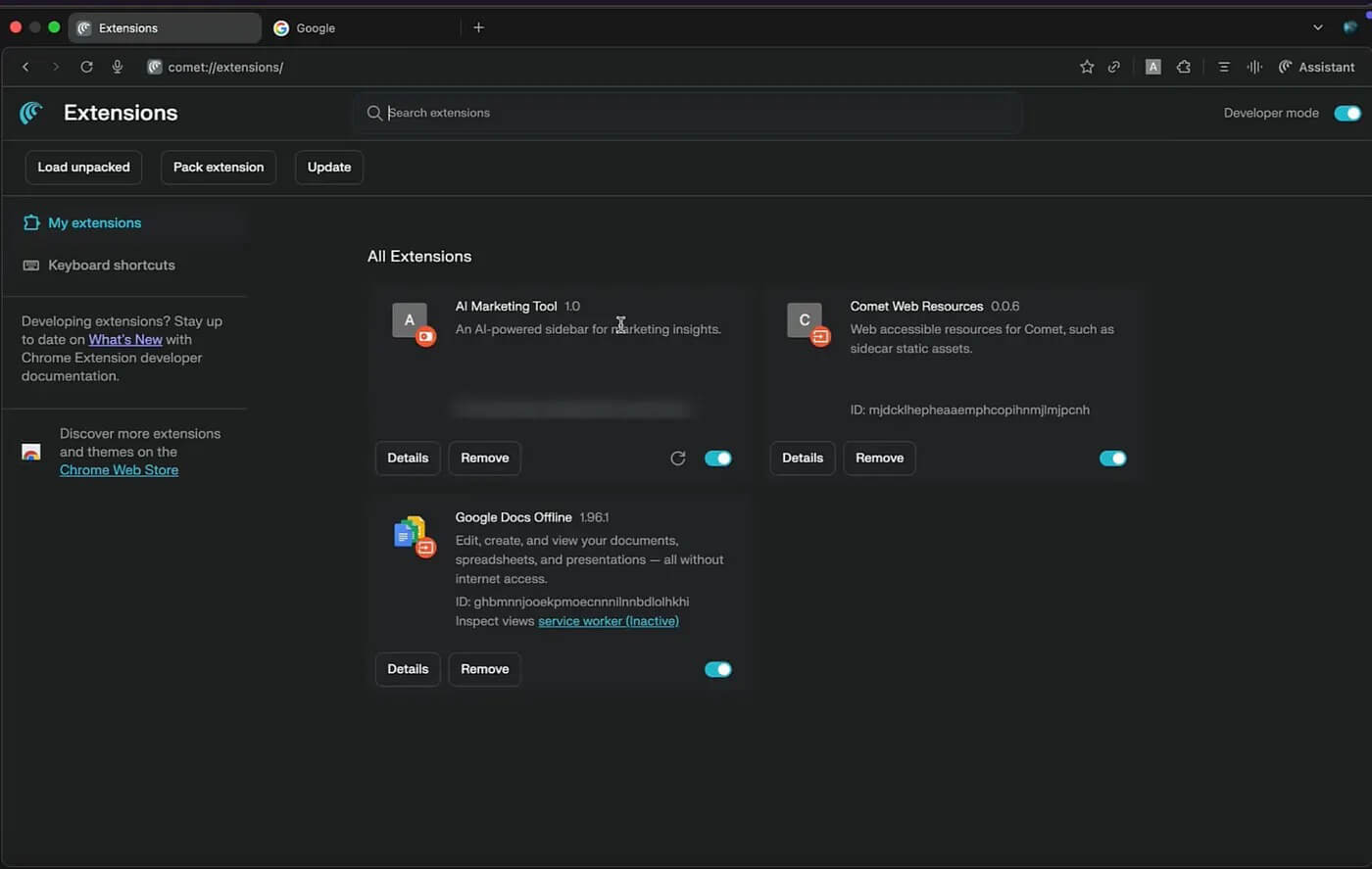

یک فهرست از افزونه های نصب شده در رابط کاربری Comet نشان داده می شود. افزونه مخرب که با نام AI Marketing Tool استتار شده است، در میان آن ها قابل مشاهده است.

پس از نصب، افزونه کد جاوا اسکریپت را در صفحه وب تزریق می کند و یک نوار کناری جعلی ایجاد می کند که شباهت بسیار زیادی به نوار واقعی دارد. این موضوع هیچ زنگ خطری را برای کاربر به صدا در نمی آورد؛ زیرا وقتی افزونه یک پرسش دریافت می کند، با مدل زبانی بزرگ اصلی ارتباط برقرار کرده و پاسخ واقعی آن را به صورت صحیح نمایش می دهد. محققان در آزمایش های خود از مدل جمینای گوگل (Google Gemini) استفاده کردند، اگرچه مدل چت جی پی تی (ChatGPT) از شرکت OpenAI نیز به احتمال زیاد به همان خوبی عمل می کرد.

این تصویر یک نمونه از نوار کناری جعلی را نشان می دهد که از نظر ظاهری شباهت بسیار زیادی به Comet Assistant اصلی دارد.

نوار کناری جعلی می تواند به صورت انتخابی پاسخ ها را در موضوعات مشخص یا پرسش های کلیدی که از قبل توسط مهاجم تعیین شده اند دستکاری کند. این به این معنا است که در اغلب مواقع، افزونه همان پاسخ های واقعی و معتبر هوش مصنوعی را نمایش می دهد، اما در موقعیت های مشخص، به جای آن دستورالعمل های مخرب، پیوندهای آلوده یا فرمان های خطرناک را نشان خواهد داد.

اما این سناریو که یک کاربر بی خبر یک افزونه مخرب با چنین قابلیت هایی نصب کند چقدر محتمل است؟ تجربه نشان می دهد که احتمال آن بسیار بالا است. ما در بلاگ خود بارها درباره ده ها افزونه مخرب و مشکوکی گزارش داده ایم که با وجود تمام بررسی های امنیتی فروشگاه و منابع گسترده گوگل، باز هم با موفقیت وارد فروشگاه رسمی کروم وب استور (Chrome Web Store) شده اند. برای مطالعه بیشتر درباره اینکه چگونه افزونه های مخرب وارد فروشگاه های رسمی می شوند، می توانید مطلب "57 افزونه مشکوک کروم با شش میلیون نصب" را مطالعه کنید.

پیامدهای جعل نوار کناری هوش مصنوعیاکنون بیایید بررسی کنیم که مهاجمان از یک نوار کناری جعلی برای چه مقاصدی می توانند استفاده کنند. همان طور که محققان اشاره کرده اند، حمله جعل نوار کناری هوش مصنوعی فرصت های زیادی برای سوء استفاده در اختیار عوامل مخرب قرار می دهد. برای نشان دادن این موضوع، محققان سه سناریوی احتمالی حمله و پیامدهای آن ها را توصیف کرده اند: فیشینگ کیف پول رمزارز، سرقت حساب گوگل و تصاحب دستگاه. در ادامه هر یک از این موارد را به صورت جزئی بررسی می کنیم.

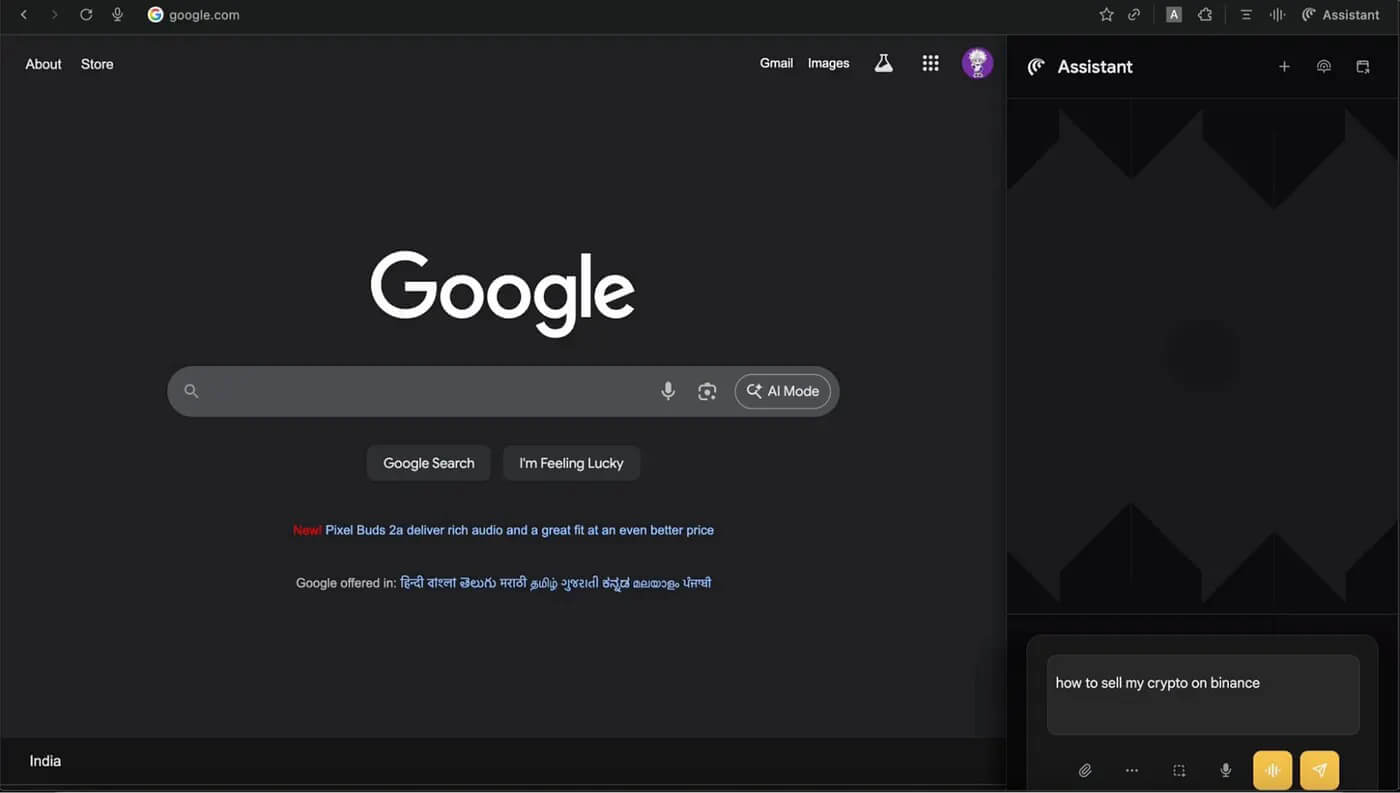

استفاده از نوار کناری جعلی برای سرقت اطلاعات کاربری Binanceدر سناریوی اول، کاربر از هوش مصنوعی در نوار کناری می پرسد که چگونه می تواند رمزارزهای خود را در صرافی Binance بفروشد. دستیار هوش مصنوعی یک پاسخ کامل و مرحله به مرحله ارائه می دهد که شامل یک پیوند به صرافی نیز هست. اما این پیوند به سایت واقعی Binance منتهی نمی شود - بلکه کاربر را به یک سایت جعلی هدایت می کند که بسیار شبیه نسخه اصلی طراحی شده است. این پیوند به وب سایت فیشینگ مهاجم اشاره دارد که از نام دامنه جعلی binacee استفاده می کند.

فرم ورود جعلی در دامنه login{.}binacee{.}com تقریبا از نسخه اصلی غیرقابل تشخیص است و با هدف سرقت اطلاعات کاربری طراحی شده است.

سپس کاربر بی خبر اطلاعات ورود خود به Binance و در صورت نیاز کد احراز هویت دو مرحله ای را وارد می کند. پس از این مرحله، مهاجمان به طور کامل به حساب کاربر دسترسی پیدا می کنند و می توانند تمام دارایی های موجود در کیف پول های رمزارزی قربانی را برداشت کنند.

استفاده از نوار کناری جعلی برای تصاحب حساب گوگلنوع بعدی حمله نیز با یک پیوند فیشینگ آغاز می شود - این بار به یک سرویس جعلی اشتراک گذاری فایل. اگر کاربر روی این پیوند کلیک کند، به وب سایتی منتقل می شود که در همان صفحه نخست از او می خواهد بلافاصله با حساب گوگل خود وارد شود.

پس از آنکه کاربر این گزینه را انتخاب می کند، ابتدا به صفحه ورود رسمی گوگل هدایت می شود تا اطلاعات کاربری خود را در آنجا وارد کند، اما بلافاصله پس از ورود، پلتفرم جعلی درخواست دسترسی کامل به گوگل درایو و جیمیل کاربر را ارسال می کند.

در اين مرحله، اگر کاربر بدون توجه اجازه دسترسی را صادر کند، مهاجمان می توانند کنترل کامل اسناد، ايميل ها، فايل ها و اطلاعات حساب گوگل قربانی را در اختيار بگيرند.

برنامه جعلی share-sync-pro{.}vercel{.}app درخواست دسترسی کامل به جیمیل و گوگل درایو کاربر را دارد. این کار به مهاجمان امکان کنترل حساب کاربری را می دهد.

اگر کاربر صفحه را با دقت بررسی نکند و به صورت ناخودآگاه روی Allow کليک کند، در واقع به مهاجمان اجازه انجام اقدامات بسيار خطرناک را می دهد، از جمله:

- مشاهده ايميل ها و تنظيمات حساب

- خواندن، ايجاد و ارسال ايميل از طريق حساب جیمیل کاربر

- مشاهده و دانلود تمام فايل های ذخيره شده در گوگل درایو

چنين دسترسی گسترده ای اين امکان را برای مجرمان سايبری فراهم می کند که فايل های قربانی را سرقت کنند، از سرويس ها و حساب های مرتبط با آن آدرس ايميل سوء استفاده کنند، و حتی با جعل هويت صاحب حساب، پيام های فيشينگ برای ديگران ارسال نمايند.

راه اندازی یک Reverse shell از طریق یک راهنمای نصب جعلی که توسط هوش مصنوعی تولید شده استدر سناریوی آخر، کاربر از هوش مصنوعی می پرسد که چگونه باید یک برنامه مشخص را نصب کند؛ در مثال محققان از ابزار Homebrew استفاده شده بود، اما این سناریو می تواند درباره هر نرم افزار دیگری نیز رخ دهد. نوار کناری یک راهنمای کاملا منطقی و تولید شده توسط هوش مصنوعی به کاربر نشان می دهد. تمام مراحل آن معقول و صحیح به نظر می رسند تا زمانی که به مرحله پایانی می رسد، یعنی جایی که فرمان نصب ابزار با یک Reverse shell جایگزین می شود.

در این مرحله، اگر کاربر فرمان را بدون بررسی اجرا کند، مهاجم یک Reverse shell فعال می کند که به او امکان می دهد از راه دور به دستگاه قربانی متصل شود و آن را تحت کنترل بگیرد.

راهنمای نصب ابزار که در نوار کناری نشان داده شده است تقریبا به طور کامل صحیح است، اما آخرین مرحله شامل یک فرمان Reverse shell است.

اگر کاربر دستورالعمل هوش مصنوعی را دنبال کرده و کد مخرب را کپی و در ترمینال اجرا کند، سیستم او به خطر می افتد. مهاجمان می توانند داده های موجود در دستگاه را دانلود کنند، فعالیت های کاربر را زیر نظر بگیرند، یا بدافزار نصب کرده و حمله را ادامه دهند. این سناریو به روشنی نشان می دهد که چگونه تنها یک خط کد جایگزین شده در یک رابط مورد اعتماد هوش مصنوعی می تواند به طور کامل یک دستگاه را به تصاحب مهاجم درآورد.

چگونه از قربانی شدن در حملات نوار کناری جعلی هوش مصنوعی جلوگیری کنیم؟طرح حمله جعل نوار کناری هوش مصنوعی در حال حاضر تنها به صورت تئوریک مطرح است. با این حال، در سال های اخیر، مهاجمان بسیار سریع تهدیدهای فرضی را به حملات عملی تبدیل کرده اند. بنابراین، کاملا ممکن است که یک برنامه نویس بدافزار هم اکنون در حال کار روی یک افزونه مخرب با نوار کناری جعلی هوش مصنوعی باشد یا در حال بارگذاری آن در یک فروشگاه رسمی افزونه ها باشد.

به همین دلیل، مهم است که به خاطر داشته باشید حتی یک رابط آشنای مرورگر نیز می تواند به خطر بیفتد. و حتی اگر دستورالعمل ها متقاعد کننده به نظر برسند و از دستیار هوش مصنوعی درون مرورگر ارائه شوند، نباید کورکورانه به آن ها اعتماد کنید. در ادامه چند نکته نهایی برای جلوگیری از قربانی شدن در حملات با نوار کناری جعلی آورده شده است:

- هنگام استفاده از دستیارهای هوش مصنوعی، تمام دستورها و پیوندها را با دقت بررسی کنید قبل از آنکه دستورالعمل های AI را دنبال کنید.

- اگر هوش مصنوعی توصیه به اجرای هرگونه کد برنامه نویسی کرد، ابتدا آن را کپی کرده و با قرار دادن آن در یک موتور جستجو در مرورگری غیر AI، بررسی کنید که چه کاری انجام می دهد.

- افزونه های مرورگر - چه مرتبط با AI و چه غیر آن - را تنها در صورت ضرورت نصب کنید. به طور منظم افزونه های غیرضروری را پاک و حذف کنید.

- قبل از نصب هر افزونه، نظرات کاربران را مطالعه کنید. بیشتر افزونه های مخرب قبل از آنکه مدیران فروشگاه فرصت حذف آن ها را داشته باشند، با انبوهی از نظرات منفی کاربران فریب خورده مواجه می شوند.

- قبل از وارد کردن اطلاعات ورود یا سایر اطلاعات محرمانه، همیشه بررسی کنید که آدرس سایت مشکوک به نظر نرسد و شامل اشتباهات تایپی نباشد. به دامنه سطح بالا نیز توجه کنید: باید رسمی باشد.

- از مدیر رمز عبور کسپرسکی (Kaspersky Password Manager) برای ذخیره رمزهای عبور استفاده کنید. اگر سایت شناسایی نشد و به طور خودکار پیشنهاد پر کردن فیلدهای ورود و رمز عبور را نداد، دلیل قوی است که بررسی کنید آیا ممکن است در یک صفحه فیشینگ باشید.

- یک راهکار امنیتی قابل اعتماد مانند کسپرسکی پریمیوم (Kaspersky Premium) نصب کنید که فعالیت های مشکوک در دستگاه شما را هشدار دهد و از مراجعه شما به سایت های فیشینگ جلوگیری کند.

خرید آنتی ویروس کسپرسکی استاندارد خرید آنتی ویروس کسپرسکی پلاس خرید آنتی ویروس کسپرسکی پریمیوم خرید کسپرسکی پسورد منیجر