شاید بزرگترین مشکلی که هنگام مواجه شدن با مجرمان سایبری وجود دارد، دستگیری آنها باشد. در دنیای واقعی سارقان بانک با سلاح و صورت ماسکدار از خود اثر انگشت به جا می گذارند، صداهای آن ها توسط دوربین های امنیتی ضبط می شود، پلیس ها می توانند اتومبیل آن ها را با استفاده از دوربین های ترافیک ردیابی کند و راههای بهتر دیگر که تمام این موارد به محققان کمک می کند تا مظنون واقعی را شناسایی کنند. اما زمانی که مجرمان سایبری دست به سرقت بزنند چه اثر انگشتی از خود بجای می گذارند ؟ حقیقت این است که آن ها هیچ سرنخی از سرقت خود به جا نمی گذارند.

با این حال گاهی اوقات پیش می آید که آن ها به دام می افتند. تروجان جاسوس بانکی را به خاطر می آورید؟ سازندگان این تروجان در سال 2011 گرفتار شدند. گروه Carberp که فعالیتش از سال 2010 تا سال 2012 بود را به خاطر دارید؟ این ها هم همین طور دستگیر شدند. در مورد اکسپلویت کیت ننگین Angler که راداری را در اواخر ماه ژوئن از کار انداخت، چطور؟ نرم افزار مخرب Lurk هم در همین زمان ها حملاتش متوقف شد و گروهش با کمک متخصصان روسی و لابراتوار کسپرسکی به دام انداخته شدند.

این داستان به سال 2011 بر میگردد، زمانی که ما برای اولین بار با Lurk روبرو شدیم. آنچه که ما مشاهده کردیم در واقع تروجانی بی نام و نشان بود که با استفاده از برنامه ی کنترل از راه در بانک به سرقت پول دست می زد که در سیستم طبقه بندی بدافزارهای ما بعنوان تروجانی شناخته شده بود که خیلی کارها انجام می داد، البته نه سرقت پول! به همین خاطر ما به بررسی دقیق تری پرداختیم.

تحقیقات تقریبا هیچ نتیجه ای را در بر نداشت و به نظر می رسید که تروجان کاری را انجام نمی دهد. اما حمله ها ادامه داشت و این موضوع تحلیگران ما را قادر می ساخت به نمونه های بیشتر برای بررسی های بیشتر دسترسی داشته باشند.

در طول این مدت، ما اطلاعات زیادی در مورد Lurk بدست آوردیم. به عنوان مثال، Lurk دارای ساختاری با قسمت های کوچک بود، هنگامی تروجان شناسایی شد که یک کامپیوتر را از طریق برنامه ی کنترل از راه دور آلوده ساخت، آن توانست تروجانی مخرب را دانلود کند که در واقع مسئول سرقت پول بود. به همین دلیل هم بود که سیستم ما ابتدا Lurk را شناسایی نکرد زیراکه تروجان گم شده بود.

ما همچنین متوجه شدیم که Lurk از به جا گذاشتن هر گونه رد بر روی هارد دیسک به شدت پرهیز می کند، کار این تروجان تنها بر روی آلوده کردن رم کامپیوتر بود. به همین خاطر گرفتن آن خیلی سخت بود. سازندگان Lurk هم در اینجا از رمزگذاری استفاده می کردند و این کار باعث ابهام و نامعلومی می شد. سرور های فرمان و کنترل آن ها دارای هاستی با دامنه ای بود که داده های جعلی بر روی آن ثبت شده بود. و هم نرم افزار خود Lurk و هم تروجان های مخرب همواره در حال تغییر بودند که به طور خاصی برای یک بانک و یا چیزی شبیه همین طراحی شده بودند.

سازندگان Lurk خیلی محتاط بودند و ما همه می دانستیم که باید یک تیم حرفه ای پشت این بدافزار پیچیده وجود داشته باشد. اما متخصصان هم بالاخره جزئی از انسان ها هستند و همه ممکن است روزی اشتباه کنند. اشتباهات آن ها اطلاعات زیادی به ما داد که ما با استفاده از آن ها توانستیم متوجه شویم که چه کسانی پشت این تروجان هستند.

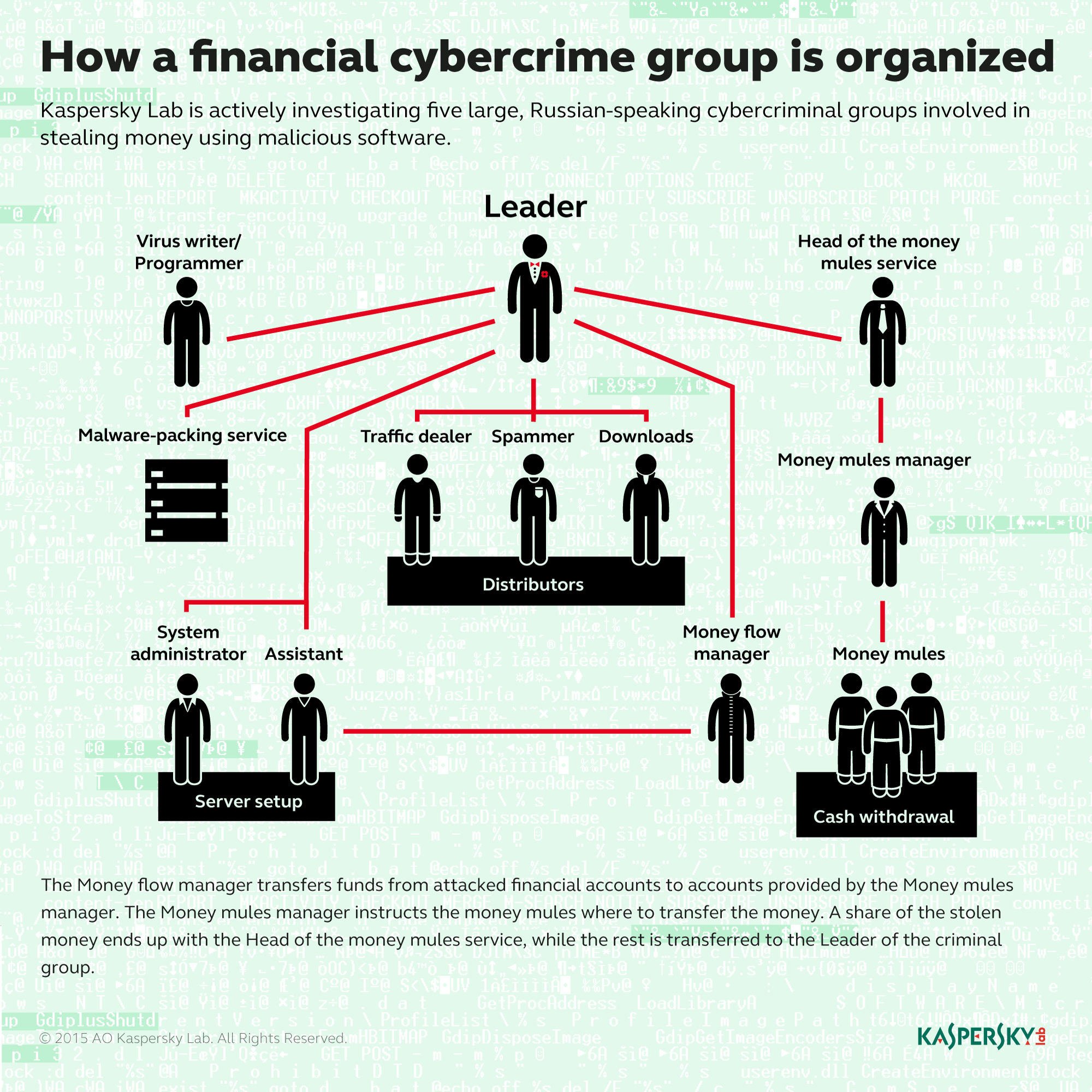

بالاخره دست Lurk رو شد، این تروجان توسط یک گروه 15 نفره ایجاد و برقرار شده بود، هرچند که در ابتدا این گروه به 40 نفر می رسید و با گذشت زمان از این تعداد کاهش یافت. آن ها دو پروژه داشتند، نرم افزار مخرب و بوت نتی برای گسترش آن که هر پروژه ای تیم مختص خودش را داشت.

یک گروه برنامه نویسان Lurk و گروهی برای تست کردن اینکه چگونه در محیط های مختلف انجام می شود، وجود داشتند. در آن سوی بوت نت ادمین، اپراتور، یک مدیر مالی و افراد دیگری وجود داشتند. money mule یا قاچاقچیان پول، پول نقد را از عابر بانک ها می گرفتند و مدیر قاچاقچیان پول، پول ها را جمع آوری می کرد.

بسیاری از افراد برای گرفتن حقوق و دستمزد خود اغلب دچار مشکل می شوند. اما برای استخدامی پروژه Lurk افرادی که باید پشت این ماجرا کار می کردند وعده ی دورکاری با حقوق و مزایای بالا داده شده بود. در طول مصاحبه شغلی، شخصی که با متقاضیان مصاحبه می کرد از آن ها می پرسید که آیا می توانند وفادار بمانند و به موضوعات اخلاقی پایبندند؟ زیراکه آن ها تا به حال چنین شغلی نداشته بودند.

توسعه دهندگان و حامیان Lurk نه تنها بوت نت را برای بسیاری از افراد ضروری می دانستند بلکه برخی از زیر ساخت های هزینه وار مثل سرور ها، وی پی ان ها و دیگر ابزار ها هم لازم دانستند. پس از چندین سال کسب و کار، تیم Lurk شبیه یک شرکت آی تی معمولی بنظر می رسید. و مثل خیلی کمپانی های دیگر، پس از مدتی آن ها تصمیم گرفتند که به کسب و کار خود تنوع بخشند.

مجرمان سایبری پشت Lurk هم همچنین مسئول ایجاد کردن Angler، aka XXX (یکی از پیچیده ترین اکسپلویت کیت های تا به امروز) شدند. در ابتدا Lurk همانند ابزاری برای رسیدن به قربانیان طراحی شده بود اما پس از آن سازندگان تصمیم گرفتند Angler را به سوم شخص ها بفروشند. موفقیت و شکست ناپذیری کسانی که در پشت Lurk بودند تقریبا به افسانه ای در میان مجرمان سایبری تبدیل شده بود و فروش Angler در بین بازارهای زیرزمینی به حد مطلوبی رسیده بود.

Angler در میان مجرمان سایبری محبوبیت زیادی پیدا کرده بود، به عنوان مثال از آن برای توزیع باج افزارهای CryptXXX و Teslacrypt استفاده می شد.

اما در زمانی که آنها شروع به فروش Angler کرده بودند، پلیس روسیه با کمک لابراتوار کسپرسکی، شواهد کافی برای دستگیری اعضای گروه مظنون جمع آوری کرده بودند. در ژوئن 2016 ، فعالیت Lurk متوقف شد و پس از آن به دنبال Angler. مجرمان سایبری فک می کردند که پایان راهی وجود ندارد و هیچوقت گرفتار پلیس ها نمی شوند زیراکه آن ها تمام موارد امنیتی را رعایت می کردند.

اقدامات احتیاطی آن ها را برای مدتی محافظت کرد و حتی مجرمان سایبری باهوش هم انسان اند و دیر یا زود بالاخره یک خطا از آن ها سر می زند و محققان امنیتی بالاخره آن ها را می یابند. درست است که شناسایی و دستگیری آنها زمان زیادی می برد و تلاش بسیار می خواهد، اما اینگونه عدالت در جهان سایبری برقرار می شود.